Chi ha un blog anche poco più che amatoriale è soggetto ad attacchi, che generano non pochi problemi. In molti si chiedono “a che scopo”, non avendo chissà che dati sensibili, e spesso ritenendo che si tratti di un attacco “personale” dovuto al contenuto pubblicato.

Qualche volta lo è. Spesso no.

Sorge quindi spontanea la domanda su che cosa ci facciano con un sito hackerato coloro che lo attaccano.

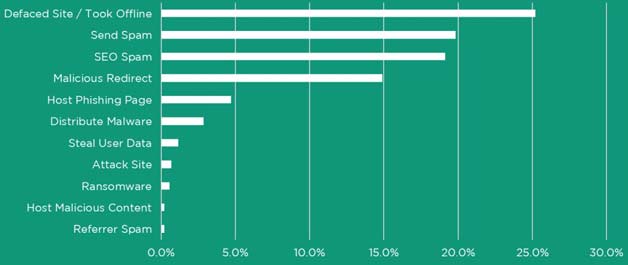

Wordfence ha diffuso di recente una statistica dei più diffusi utilizzi “post-attacco”

Inviare spam

L’attaccante riceve due vantaggi enormi. In primo luogo utilizza le risorse del vostro sito gratuitamente. n secondo luogo, fino a quando non rovina la vostra webreputation, le loro e-mail risultano consegnate da un sito pulito e con un IP non listato come spammer.

SEO Spam

Ci sono molti modi per usare un sito hackerato per migliorare il loro posizionamento sui motori di ricerca. Il primo è quello di ospitare semplicemente pagine nel nuovo sito, guadagnando webreputation e link-back.

Il secondo è quello di seminare collegamenti in tutto il sito: un attaccante che compromette un gran numero di siti è in grado di far apparire un contenuto e un link particolarmente rilevante.

Con questo sistema, complessivamente, gli aggressori sono in grado di deviare il traffico da siti legittimi verso il proprio, spesso assolutamente sconosciuto e inconsistente.

Redirect Dannoso

I Redirect sono un modo incredibilmente efficace per incanalare il traffico verso siti Web dannosi. L’utente ignaro non deve cliccare su un collegamento ipertestuale o pubblicità, viene convogliato direttamente.

A volte l’attaccante avrà un approccio molto aggressivo, reindirizzando tutto il traffico verso uno o più siti. Ma in molti casi gli aggressori usano sistemi meno invadenti, rendirizzando solo alcuni link, o gli accessi da alcuni sistemi, in maniera da essere coperti con maggiore difficoltà.

Host Phishing

Un Redirect specifico è quello a pagine di phishing, ovvero pagine che cercano di ingannare il visitatore come si trattasse di una banca, di un social network o di un rivenditore noto per ottenere dai personali, quali credenziali, mail, password, numeri di carte di credito. Si stima che lo 0,05% dei visitatori “cada nella trappola”, e parlando di milioni di utenti i calcoli sono presto fatti.

Distribuire malware

Una volta compromesso il sito, gli aggressori possono installare malware che a sua volta consente di installare malware sul computer del visitatore, spesso a sua insaputa.

Se Google rileva ciò che sta accadendo contrassegnerà il vostro sito tramite il lsuo programma di navigazione sicura . Questo farà sì che il traffico SEO e da motori di ricerca calerà sensibilmente. Oltre al fatto che oltre 1 miliardo di navigatorie viene fisicamente bloccato quando cerca di raggiungere il sito, con un impatto sulla webreputation notevole, e spesso duraturo.

Sito come base di attacco

In alcuni casi, un attaccante deciderà di utilizzare il server web attaccato e compromesso come piattaforma per lanciare attacchi su altri siti web.

Oltre a sfruttare gratuitamente le risorse del sito attaccato, l’attaccante mantiene un certo grado di anonimato, sfrutta la buona reputazione del sito compromesso, e riesce in alcuni obiettivi proprio perché gli utenti “si fidano” del sito di origine.

Tag: hacker

Come gli hacker hanno rubato i dati di Mossack Fonseca

Il caso Mossack Fonseca ha riportato sotto i riflettori molti temi, oltre alla opacità finanziaria del mondo globale, con la facilità con cui è possibile “trasferire e nascondere” anche ingenti capitali.

Il primo tema è quello dei wistleblower, le cd. “gole profonde”, generalmente persone “interne” ad un’azienda o istituzione, che per ragioni di coscienza rivelano “all’esterno” atti illeciti o pratiche illegali dell’organizzazione in cui lavorano.

In questo caso siamo ben lontani da Snowden, che rivelò le pratiche di intercettazione illegale da parte di società private per conto di Cia e Nsa, o da Manning, condannato a 35 anni di carcere per aver reso noti video e documenti sui casi di “danni collaterali”, ovvero l’uccisione di civili disarmati e innocenti da parte di militari americani in Iraq.

Il secondo tema riguarda la sicurezza informatica, ed il modo con cui effettivamente questi documenti sono stati prima sottratti e poi “resi pubblici”.

Mossack Fonseca sul suo sito dichiara di essere “il primo fornitore globale (di servizi legali) ad offrire un portale online di tecnologia avanzata per i suoi clienti, permettendo l’amministrazione quotidiana delle proprie società in tempo reale, da qualsiasi città nel mondo.”

A quanto pare questa tecnologia non è poi così avanzata.

Lungi dall’avere server dedicati, separati, in sicurezza, con una adeguata crittografia, i clienti potevano accedere al backoffice semplicemente “autenticandosi con il proprio profilo social”.

Il sito “di avanzata tecnologia” è sviluppato per metà in Drupal e per metà in WordPress.

E sempre per la “levata tecnologia” aveva sullo stesso server sia il sito, sia il database, sia i documenti, sia i server di posta elettronica, e relative credenziali.

A rivelare come probabilmente un hacker esterno – e quindi non una “gola profonda interna” – abbia penetrato il sito e “prelevato” i documenti (4,8 milioni di mail, 3 milioni di dati dal database, 2,1 milioni di pdf e 1,1 milioni di immagini e 320mila documenti testuali) è stato WordFence, azienda americana specializzata in sicurezza di siti Worpress e blog.

In un video e numerosi screenshot a poche ore di distanza dalla rivelazione di quella che è stata definita “la più grande violazione e consegna di dati ai giornalisti nella storia, per un peso di 2,6 terabyte e 11,5 milioni di documenti” WordFence ha spiegato sia come è stato probabilmente effettuato l’accesso, sia alcuni dei problemi di sicurezza riscontrati.

Secondo l’analisi di WordFence Il sito MossFon ha una versione del plugin Revolution Slider vecchia e vulnerabile agli attacchi

Guardando il loro storia IP su Netcraft si nota che il loro IP è sulla stessa rete dei loro server di posta, così come le cronologie mostrano che l’adozione di un firewall, così come l’aggiornamento del sito risalgono ad appena un mese fa.

Per riassumere finora:

• Erano (ed è tuttora) in esecuzione una delle vulnerabilità più comuni di WordPress.

• Il loro web server non era protetto da un firewall.

• Il loro web server è sulla stessa rete dei loro server di posta elettronica con sede a Panama.

• Stavano gestendo dati sensibili dei clienti dal loro sito, che include un account di accesso client per accedere a quei dati.

Sulla vulnerabilità di quel plugin era stato pubblicato il 15 ottobre 2014 e un sito web come mossfon.com che era spalancato fino a un mese fa, sarebbe stato banalmente facile da attaccare. Gli aggressori creano spesso delle botnet per colpire gli URL come http://mossfon.com/wp-content/plugins/revslider/release_log.txt

Una volta che stabiliscono che il sito è vulnerabile dall’URL sopra il robot si limiterà a sfruttare la vulnerabilità e accedere al database.

Il video seguente mostra come sia facile sfruttare questa vulnerabilità

La posta elettronica è di gran lunga il più grande blocco di dati di questa violazione.

La scorsa settimana MossFon ha inviato una e-mail ai propri clienti dicendo di aver verificato un accesso non autorizzato ai propri server di posta elettronica, confermando che i server erano stati compromessi.

MossFon utilizza per altro il plug-in WP SMTP che dà la possibilità di inviare posta dal roprio sito web tramite un server di posta.

Una volta che un attaccante ha avuto accesso a WordPress, al file wp-config.php che contiene le credenziali del database e quindi al database di WordPress, si può vedere l’indirizzo del server di posta elettronica e un nome utente e password per accedervi e cominciare per inviare e-mail.

MossFon utilizza anche il plug-ALO EasyMail Newsletter che fornisce funzionalità di gestione delle liste. Una delle funzioni che fornisce è quello di ricevere email bounce da un server di posta e rimuoverle automaticamente.Per fare questo, il plugin ha bisogno di accedere e leggere le email dal server di posta elettronica. Questo plugin memorizza anche informazioni di login del server di posta elettronica nel database di WordPress in testo normale. In questo caso, le informazioni di login offrono la possibilità di ricevere la posta via POP o IMAP dal server di posta.

Uno dei concetti chiave della sicurezza delle informazioni è il principio del privilegio minimo. Per esempio: gli account utente dovrebbero avere solo l’accesso di cui hanno bisogno per fare il loro lavoro.

Secondo il sito “The Mossfon client Information Portal https://portal.mossfon.com è un portale online sicuro che permette di accedere alle informazioni aziendali ovunque e ovunque, con aggiornamenti in tempo reale su richiesta”.

Il portale Mossfon client Information Portal che fornisce ai clienti l’accesso ai dati è in esecuzione (e continua a funzionare) su una versione di Drupal che ha più di 23 vulnerabilità . Questa versione è stata responsabile per ” Drupageddon “, un’azione hacking di massa di siti Drupal.

Una volta che un attaccante ha compromesso il sistema di autorizzazioni di accesso client ha avuto accesso a tutti i documenti e dati dei clienti.

Ecco com’è andata, almeno secondo la ricostruzione di WordFence. Per altro in queste ore verificata e testata dai tecnici di alcune testate come Forbes e BBC, ed in sostanza confermata anche dalle dichiarazioni di alcuni dirigenti di MossFon.

Ed anche qualora il meccanismo si scosti (di poco) da questa analisi, il risultato non varia di molto.

Può sembrare disarmante, apparire “troppo semplice”, ma il rasoio di Occam è sempre valido.

Inchiesta su Hacking Team – PRIMA PARTE

La vicenda dell’hackeraggio ai danni di Hacking Team è stata descritta in molti modi.

Proviamo a fare una sintesi e cercare di comprendere meglio cosa c’è dietro, cosa c’è in gioco, e soprattutto di cosa stiamo parlando.

Hacking Team è una società nata in Italia nel 2003 da fondata Alberto Ornaghi e Marco Valleri, che avevano programmato e pubblicato Ettercap, un software per testare la sicurezza delle reti LAN contro possibili attacchi hacker. Ettercap era distribuito gratuitamente ed è stato il biglietto da visita della nuova società in un’Italia che non si è mai preoccupata troppo di sviluppare una propria “intelligence informatica e digitale”.

Wired nel 2013 descrive così il momento dell’ascesa “La loro creazione piacque molto alla Questura di Milano che era interessata a usarlo nelle indagini. Da lì iniziò la carriera dell’azienda come venditore di trojan a forze dell’ordine e agenzie statali di vari Paesi…”

Ettercap era la ridenominazione e il riconfezionamento di software gratuiti già disponibili, usati diffusamente per testare le porte delle connessioni.

Hacking Team si promuove e si vende bene – in perfetto stile italiano – e propone a soggetti governativi, con pochissime risorse a disposizione “software miracolosi”, in grado di favorire l’intercettazione, la clonazione cellulare, e introdursi “in maniera invisibile” anche nei computer per controllarli e attingere informazioni. Ma anche (come quasi ogni trojan che si rispetti) in grado di “gestirli da remoto” – ovvero copiare, eliminare, creare file e attingere ogni informazione di navigazione e non.

Fino al prodotto di punta, il Remote Control System denominato Galileo “una suite di attacco di analisi che permetteva di distruggere le barriere della crittazione“.

Qualcuno potrebbe pensare ad un’eccellenza italiana di altissimo profilo in termini di ricerca e sviluppo, con il fiore dei programmatori in piena attività al servizio dello Stato. Quello che gran parte del deepweb (il web sommerso) sapeva già, oggi è alla portata di tutti. La HT non faceva altro che “andare in giro per la rete” e comprare a poco prezzo quantità di ZeroDays.

In pratica quando esce un prodotto informatico di larga diffusione, dal “giorno zero” del rilascio molti appassionati, esperti, professionisti di informatica, in tutto il mondo, “cercano” i difetti della programmazione e qualsiasi bag. Molte volte sono le stesse aziende produttrici che organizzano vere e proprie gare (origine dei cd. hackaton) mettendo in palio premi in denaro per coloro che “trovano” difetti e rischi dei prodotti rilasciati. Ma c’è un mercato parallelo, quello delle aziende di sicurezza e produttori di antivirus, che “acquistano” questi “zerodays” per sviluppare (e rivendere) “la cura al male”.

Ecco cosa sostanzialmente faceva la Hacking Team: comprava questi “bag” e li usava non per segnalare il problema o generare la soluzione, ma per (far) creare un software che sfruttasse queste vulnerabilità per “entrare” nei sistemi di comunicazione – siano i software dei cellulari quanto dei portatili. Un’attività frenetica di cui si parla in oltre 700 email.

Sono stati numerosi i tentativi dei “commerciali” della Hacking Team di entrare “nel giro dei grandi” intercettatori e appaltatori mondiali della difesa. Tutti senza successo. Tranne qualche “vendita sonda”: un modo per avere il software, “farlo a pezzi” e vedere “a che punto erano”… per poi dire no grazie.

Una ricerca spasmodica che mostra anche un certo grado di ingenuità nel frenetico scambio di mail del gruppo dirigente, che scopriva dai giornali di nuovi decreti e correva a informarsi dai referenti politici.

Nulla di minimamente paragonabile alle agenzie americane, francesi e inglesi – per non parlare di quelle russe e cinesi – che investono in maniera diretta, in professionalità e strumenti, risorse di svariate centinaia di milioni di dollari: da noi le varie polizie acquistavano “pacchetti riconfezionati” da qualche migliaia di euro.

Le ragioni di questo attacco vanno ricercate in due direzioni che spesso stimolano gli hacktivist.

La prima è l’arrogante presunzione di chi si pone come “creatore” di qualcosa, che invece la rete sa non essere suo. La seconda, spingersi troppo oltre, senza darsi alcun limite, al punto da rischiare di minare le basi stesse della “libertà della rete”.

L’autore dell’intrusione e del “prelevamento” dei dati è “Phineas Fisher“, nome di battaglia del “Gamma Group” autore di numerose intrusioni ai danni di società di security che negli anni hanno rivenuto software a governi dittatoriali. Ma anche il gruppo che ha rilasciato molte risorse utili agli attivisti turchi, iraniani, egiziani, per rendere accessibili in forma anonima siti wordpress, socialnetwork e youtube.

Il nome del gruppo deriva dalla prima grossa azione compiuta ai danni della società tedesca FinFisher (la cui azienda madre era la Gamma) che svolgeva sostanzialmente la stessa attività della Hacking Team.

Le attività delle due società erano già state segnalate come “pericolose per i diritti umani” l’anno scorso da FirstLook che descriveva minuziosamente non solo il funzionamento del software della società milanese, ma anche concreti casi in cui, tramite il suo utilizzo, giornalisti e blogger erano stati arrestati e come fossero state inserite prove false nei loro computer.

E sempre all’inizio 2014 CitizenLab scriveva “Ci sono prove che la società non è particolarmente selettiva sui suoi clienti. Di 21 sospetti utenti Hacking team rintracciati da Citizen Lab, nove avevano il ranking più basso possibile nel The Economist s ‘2012 Democracy Index, e quattro di questi sono colpevoli di abusi particolarmente eclatanti – torture, percosse e stupri in carcere, violenza letale contro i manifestanti – da Human Rights Watch.”

Questi motivi si sommano al “grande salto” tentato dalla Hacking Team, i cui capi per mesi sono andati “in giro per la rete” a fare offerte a chiunque per ottenere “bug” di Tor. In altre parole la HT voleva essere la prima società in grado di “intercettare” la navigazione anonima.

A poche ore dall’hackeraggio i responsabili di TOR Project hanno pubblicato un tweet con un’immagine-messaggio per Hacking Team “Non piacciamo molto ad Hacking Team, ma lo sapevamo. Hanno progettato un piano per bucare il nostro software, ma sapevamo anche questo, da tempo. Ma finora non abbiamo trovato nessun exploit in Tor. Non siamo sorpresi del fatto che Hacking Team stesse cercando di violare. Abbiamo a cuore sia la sicurezza degli utenti che i diritti umani. Vi terremo aggiornati a riguardo di nuovi sviluppi in questa vicenda.”

Come in molte storie di triste mediocrità dello pseudo piccolo mondo degli pseudo guru della rete, anche in questo caso i capi della HT hanno accusato dell’attacco “governi stranieri” e non meglio qualificati “poteri forti”.

L’ad Vincenzetti, dopo aver dichiarato qualche anno fa “Mi sento di appoggiare il principio di Wikileaks, quello della trasparenza. Ma va detto che a volte le modalità utilizzate da Assange possono risultare sopra le righe, un po’ strumentali e sensazionalistiche.” oggi, quando oltre un milione di sue e-mail sono finite sul sito, ha affermato «Andrebbe arrestato, è lui il cattivo. Dice di non fare niente di male, ma ha pubblicato segreti nazionali causando un danno inestimabile a molti Paesi». Insomma, a ruoli invertiti si inverte anche la propria opinione.

Quelle mail, comodamente ricercabili e consultabili per mittente destinatario, oggetto, parola citata, mostrano il vero volto di questa creatura, i suoi rapporti, quanto poco rispettasse le leggi, e come si muovesse nelle maglie della politica e tra le forze dell’ordine.

Mostrano anche una società a caccia di tutto pur di salvarsi dal fallimento.

Un amministratore paranoico che perdeva pezzi, con dirigenti e programmatori che lasciavano per fondare aziende proprie in direzioni opposta – come la difesa da attacchi informatici – e che li faceva pedinare, seguire, controllare. Senza lesinare il contattare amicizie nelle forze dell’ordine per “creare problemi” ai suoi ex dipendenti.

Al punto che dopo aver parlato di “governi ostili” e “poteri forti” come autori e committenti dell’attacco, ha presentato ieri una denuncia contro i suoi ex dipendenti per lo stesso motivo. Almeno si decidesse, verrebbe da dire.

Una società che stava per chiudere, e che forse l’amministratore voleva rivendere allo Stato, millantando un interesse “estero” (nella fattispecie israeliano) paventando l’idea di una perdita di un asset strategico per il Paese.

Racconta Vincenzetti “Cose da prima pagina (…) Capi Mafia identificati e arrestati –– assassini che non si trovavano da anni immediatamente localizzati (te la ricordi la storia di quella ragazzina di Bergamo di qualche anno fa?), la P4 disintegrata. Il nostro strumento è usato anche dalla Gdf che indaga casi di corruzione, corruzione politica”.

In piena paranoia, l’azienda si salva qualche mese fa dall’ultima “minaccia ingiusta” e la riassume ottimamente Pietro Salvatori sull’HuffingtonPost.

“La vicenda risale al novembre scorso, quando il Mise decise di avvalersi della cosiddetta “clausola catch all” nei confronti dei prodotti dell’azienda con sede a Milano. Una sorta di autorizzazione preventiva alla vendita dei servizi e delle licenze di Hacking team, incompatibile, secondo il board, con i tempi di consegna di alcune delle principali commesse dell’azienda. L’annullamento delle quali avrebbe portato al sostanziale fallimento della stessa. Il Mise in sostanza vuole capire a chi vengono offerti i programmi di hacking, e dare un via libera preventivo alla loro diffusione, nella preoccupazione che finiscano (come pare sia successo) nelle mani sbagliate. Così David Vincenzetti, Ceo di Ht, inizia una frenetica attività di lobbying con alcuni dei principali clienti. L’11 novembre scrive ai suoi principali collaboratori: “Stiamo facendo la massima pressione possibile. Nell’ambito di questa attività ho interloquito tra ieri e oggi, e si stanno interessando alla cosa, AISI, CC/ROS, Polizia e AISE. Attendo un riscontro concreto dalla Guardia di Finanza”. Quattro giorni dopo li informa di aver inviato una missiva e di aver poi parlato con “diversi miei contatti Governativi”, alcuni dei quali “vicini ai vertici assoluti del Governo”. Quattro giorni dopo la questione è risolta. Il Mise invia una mail a Vincenzetti con il seguente, ed eloquente, oggetto: “Hacking team srl – C.F. 03924730967. Applicazione art. 4 del Reg. (CE) n. 428/2009 (clausola catch-all). Sospensione dell’efficacia”. Via libera ai prodotti degli hacker di stato senza più controllo preventivo. Da dove è arrivato l’intervento decisivo? Il Ceo ne è sicuro. Lo stesso giorno scrive al board esultando: “Abbiamo coinvolto e sensibilizzato talmente tante parti, assolutamente eterogenee tra loro, che non sappiamo con esattezza da dove sono arrivate le pressioni maggiori al MiSE. Ma su una posso giurarci: la Presidenza del Consiglio“.

Due giorni dopo l’hackeraggio. Le mail rese pubbliche su wikileaks.

Qualche violazione personale per mostrare allo spiante cosa si prova ad essere spiato, come ad esempio la cache di navigazione dell’amministratore di sistema strapiena di visualizzazioni di youporn.

Le password sin troppo facili da individuare e che mostrano una certa incompetenza da parte di presunti esperti di sicurezza e crittazione.

Infine – tramite file su Tor – i codici e le back-door dei software svelati.

Sin qui la vicenda di questi giorni. Da qui (a da cui) si dipanano numerosi scenari.