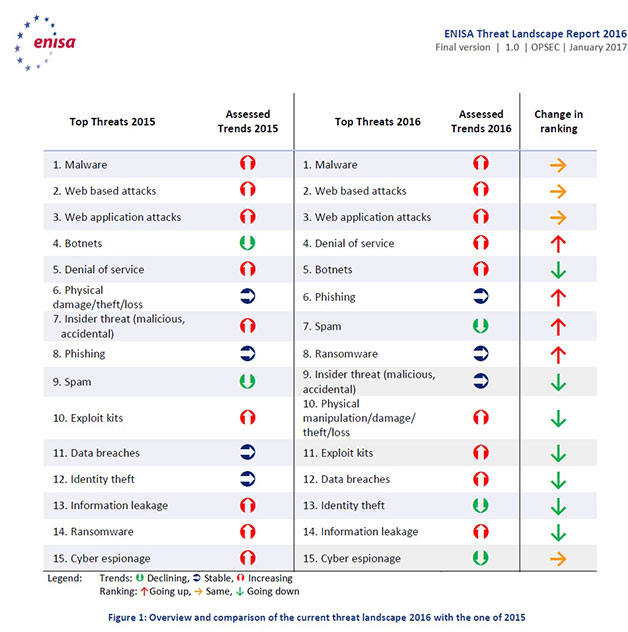

L’Enisa (European Union Agency for Network and Information Security) ha pubblicato di recente il suo Threat Landscape, ovvero il rapporto annuale sulle minacce e i pericoli del web.

Il rapporto si basa essenzialmente sui dati delle indagini delle polizie specializzate di tutta Europa sui crimini informatici, e – ovviamente – omette le indagini sottoposte a segreto e quelle sul cyber terrorismo, la diffusione delle cui informazioni potrebbe compromettere le indagini stesse.

Questa apparente omissione tuttavia non deve far pensare a lacune macroscopiche del rapporto, che ha una utilità molto rilevante per aziende e comuni cittadini per comprendere i trend delle minacce da cui difendersi, scoprirne di nuove – che spesso non sono neanche percepite come tali – ma anche per gli “addetti ai lavori” che possono facilmente leggere, nelle pieghe dei macrodati, elementi importanti su strumenti e tecnologie.

Il primo dato significativo è la mole di dati analizzata per realizzare il rapporto, qualcosa come 600 milioni di campioni identificati ogni trimestre, tra cui malware mobile, ransomware e ladri di informazioni tra le principali aree di innovazione del malware criminale.

Nel report è stato rilevato che la vita media degli hash di malware si è ridotta anche a sole poche ore, il che ci dimostra la velocità di mutazione del malware sia per evitare l’individuazione che per colpire le mancanze dei software antivirus o delle misure di protezione preventive.

Sono stati individuati casi che rendono disponibile online le offerte di malware-as-a-service, ovvero i malware a noleggio, con i quali è possibile noleggiare l’infrastruttura per qualche migliaio di dollari al mese per il lancio, ad esempio, di attacchi ransomware che garantiscono un giro di affari fino a 100mila dollari.

Gli attacchi DDoS, una volta utilizzati dagli attivisti per distruggere i siti web aziendali, vengono ora utilizzati per tentativi di estorsione, come parte integrante delle azioni che puntano alla monetizzazione dell’hacking. Allo stesso modo, il rapporto osserva che il phishing ha raggiunto con successo il livello esecutivo: le frodi a danno dei CEO stanno causando perdite significative alle aziende.

Frodi sempre più sofisticate come quelle che promettono di dare soldi da presunti bug di Western Union o di banche blasonate, o carte di credito clonate, anche pubblicizzate con pagine Facebook o siti/blog creati ad arte.

Sino a quella messa in evidenza da Paolo Attivissimo qualche giorno fa, dove viene presa di mira la disperazione di chi si riduce a vendersi un rene, mentre viene truffato due volte, sia in denaro che in dati personali.

Ecco infatti quello che hanno in comune i trend di tutti i casi presi singolarmente in esame dal rapporto. Il vero tesoro cui mirano oggi i criminali informatici sono i dati personali, in misura sufficiente a creare identità digitali parallele. Sia per coprire se stessi (facendo ricadere eventuali responsabilità su altri) sia per frodare successivamente.

Spicca che il cyber spionaggio sia in fondo alla lista, nonostante le polemiche attorno alle elezioni presidenziali degli Stati Uniti, l’ENISA ha osservato: “I casi noti e quelli confermati sono solo la punta dell’iceberg e ciò accade perché le campagne di spionaggio sono difficili da individuare. E una volta individuate sono difficili e onerose da analizzare. Si ritiene che il cyber-spionaggio sia il motivo di campagne molto più rilevanti. In questo senso, la tendenza decrescente di valutare tali minacce non può essere pienamente valida. In secondo luogo, il cyber-spionaggio è molto mirato e utilizza gli stessi metodi del cyber-crimine, ma possiede l’intelligenza che gli permette di attirare le vittime in modo più efficiente”.

Tag: internet

Consigli non richiesti per migliorare la propria sicurezza

Prima la notizia degli “hacker russi” che irrompono nella campagna elettorale americana, poi gli attacci made-in-cina, poi la vicenda italiana dei fratelli hacker che intercettano manager, vip e politici, e qualche giorno fa i presunti attacchi sempre dalla Russia a caccia dei segreti della Farnesina.

Tutte notizie che hanno acceso i riflettori sul grande tema della “sicurezza informatica”, almeno per quanto concerne le grandi istituzioni e le reti aziendali, specie quelle che toccano settori strategici e infrastrutturali.

Se questi sistemi tuttavia richiedono molte risorse per essere messi (e comunque sempre mai del tutto) in sicurezza, uno degli aspetti più delicati – ma anche facilmente affrontabile – è quello che riguarda la sicurezza di noi comuni cittadini ormai immersi nella “realtà digitale”.

Un tema – quello della sicurezza personale dei nostri dati – che tocca spesso la cronaca, come per i recenti casi di cronaca in cui sono stati violati account e telefonini di vip il cui materiale personale è stato poi anche usato e messo in rete.

In alcuni casi ancora senza condanne, come per le foto personali di Diletta Leotta.

In altri invece cominciano i primi processi. Il più noto quello in cui il pm di Milano, Grazia Colacicco – come ricostruisce Il Tempo – ha chiesto di condannare a un anno Selvaggia Lucarelli, 1 anno e 2 mesi per Gianluca Neri e 10 mesi per Guia Soncini nell’ambito del processo per le “foto rubate” a una serie di vip che hanno partecipato alla festa di compleanno organizzata da Elisabetta Canalis nel 2010 nella villa sul lago di Como di George Clooney, con cui all’epoca era fidanzata.

In quell’occasione sono state scattate 191 fotografie da Felice Risconi, marito di Federica Fontana, che poi le inviò via email gli invitati a Villa Oleandra. Gli imputati, secondo la Procura, una volta entrati in possesso delle immagini, che avrebbero ottenuto hackerando l’accesso all’account di posta di Risconi, avrebbero tentato di venderle tramite il fotografo Giuseppe Carriere al settimanale “Chi”. L’affare, però, sarebbe andato a monte perché il direttore Alfonso Signorini, dopo aver telefonato alla Canalis, ha scoperto che si trattava di immagini recuperate in maniera illecita.

Vip, politici, manager, imprenditori, ma anche persone comuni. Il tema è semplice: i nostri account sono sicuri? E se non lo sono, come possiamo migliorarne la sicurezza?

Questi sono alcuni piccoli suggerimenti – talvolta anche banali – che possono ridurre (e molto) i rischi che corriamo in rete.

Intanto le password. Ogni anno vengono diffuse le classifiche di quelle che a quanto pare sono le più usate. Queste ad esempio sono le prime dieci “in assoluto”.

1. 123456

2. 123456789

3. QWERTY

4. 12345678

5. 111111

6. 1234567890

7. 1234567

8. password

9. 123123

10. 987654321

Seguite ovviamente da nome, cognome, data di nascita, parole generiche come calcio, o alcune combinazioni con “admin” e “test”.

Ecco, se tra blog, mail, social usate una di queste… cambiatela.

Un problema di pigrizia.

Si tratta di questo, ed anche di memoria. Spesso per tutti i profili social usiamo le stesse credenziali: facili da ricordare. Il problema che ne deriva è che se qualcuno entra in un singolo profilo, riesce a “prenderli tutti”.

Quindi, anche qui, il suggerimento è variare. Ma non certo aggiungendo un numero o una lettera.

Usa Facebook per accedere…

ma anche twitter, account Google… chi di noi non ha trovato questa opzione in giro per la rete?

Uno dei tanti modi per facilitarci la vita e registrarci con un solo click a innumerevoli siti, lasciare commenti sotto un post in un blog, o aderire ad una nuova app.

Quello che però non consideriamo è cosa succede se qualcuno diverso da noi entra nel nostro account Facebook!

Anche perché – a Facebook, come a molti social network – accediamo dal pc di casa, da quello di lavoro, dallo smartphone e qualche volta “dal computer di un amico”.

E non sempre ci ricordiamo di eliminare “memorizza password” piuttosto che di “scollegarci” quando usciamo dal nostro profilo.

Ecco che questa opzione sarebbe meglio usarla quanto meno il meno possibile.

Google Smart Lock

è questo il nome della funzione di Google per memorizzare le password.

Ci si accede (ad esempio) da chrome://settings/ (impostazioni) nel campo “password e moduli”.

Qui è possibile verificare quante credenziali sono nella memoria di Google e del nostro profilo.

E se qualcuno diverso da noi entrasse – anche una sola volta – nel nostro account Gmail?

Proprio quest’ultimo aspetto è quello meno noto, ma anche la ragione per cui soprattutto negli ultimi tempi sono gli account mail più diffusi (Yahoo e Google) ad essere sotto attacco.

Entrare in questi account non ha quasi mai a che vedere direttamente con il leggere la nostra posta elettronica, quanto con l’avere accesso ad informazioni che non ricordiamo nemmeno essere lì.

Qualche consiglio per chi ha un blog.

Il primo: usare una mail e credenziali specifiche, non comuni con social o altro.

Il secondo: usare dei plugin – anche molto comuni – come Wordfence per chi usa WordPress, ma supportato anche su Joomla, Drupal, Magento

Il terzo: fare un test periodico sul proprio sito per verificare che non contenga “malware a nostra insaputa” (ad esempio esistono tool gratuiti come https://sitecheck.sucuri.net/ e https://quttera.com/website-malware-scanner)

La banalità che aiuta a vivere meglio.

I cari vecchi consigli che non tutti seguono sono la assoluta banalità che però ci risolverebbero il 90% degli inconvenienti quando navighiamo.

Un antivirus sempre attivo, ad esempio, e semmai qualche volta lanciare una “scansione profonda”.

Non aprire file .exe ricevuti via mail.

Non aprire file “compressi” inviati da indirizzi che non conosciamo con certezza (e che comunque un buon antivirus potrebbe aiutarci ad evitare spiacevoli sorprese).

Aggiornare sempre il pc, perché sia le definizioni dei virus sia quelle del malware sono in continua evoluzione.

Ecco, se non siete “soggetti sensibili” nella cui vita è “interesse strategico” scavare a qualsiasi costo, la regola aurea della sicurezza in rete è sempre quella della “cassaforte da mille lire”: se quello che c’è dentro vale meno dello sforzo per entrarci, allora i malintenzionati desisteranno per il famoso “il gioco non vale la candela”.

E tuttavia noi non sappiamo le nostre informazioni quanto valgono per gli altri, e spesso on siamo consapevoli di quali informazioni i nostri pc e smartphone contengono.

Anche in questo caso è tutto molto semplice: non teniamo “online” tutte quelle cose che non vorremmo qualcuno prendesse a nostra insaputa o senza il nostro consenso.

Chi sono i troll di cui si parla tanto

Quest’estate il NewYork Times ha pubblicato un articolo molto ripreso dalle principali testate.

Il titolo dice tutto “come i troll stanno rovinando internet” spiegando che “stanno trasformando il web in un pozzo nero di aggressività e violenza”.

Il quotidiano americano ha citato anche alcuni casi di giornalisti importanti che hanno scelto di cancellare i propri profili proprio a causa di messaggi e critiche ricevuti in rete.

A supporto della tesi dell'”infestamento da disturbatori violenti seriali” (trolls nell’accezione del giornale) viene riportato un sondaggio del Pew Research Center pubblicato nel 2014 secondo il quale il 70% degli utenti compresi nella fascia 18-24-anni aveva avuto esperienze di molestie, e il 26% delle donne di quella fascia d’età ha detto che erano state stalkerate online.

Uno studio dello stesso anno sulla personalità pubblicato sulla rivista di psicologia Personality and Individual Differences ha scoperto che il 5% circa degli utenti di Internet che si sono auto-definiti come troll ha tratti della personalità quali narcisismo, psicopatia, e in particolare sadismo.

Il trolling funziona quasi letteralmente come la sua traduzione dall’inglese, ovvero “pesca a traino”, e vuole indicare quella particolare discussione sui social media che “parte” da un post, un tweet, e attraverso commenti violenti, fastidiosi, provocatori, continui, mira a “trascinare” con sé una quantità di persone, anche semplicemente riprovate per la risposta.

Il fenomeno è abbastanza noto, ed è quasi superfluo descriverne i meccanismi, che oltre ad essere di esperienza comune sono anche abbastanza banali.

Il problema semmai sorge quando questo genere di attività non è isolata, individuale, soggettiva, ma “organizzata” in una forma patologica e tossica che è complicato poter definire “attivismo digitale” – come qualcuno lascia spesso intendere – e finisce a tutti gli effetti per confluire in una parte della comunicazione politica vera e propria.

Organizzati o individualisti, i troll restano soggetti insicuri e insoddisfatti della propria vita reale, e cercano conferme e sostegno, quasi una nuova esistenza con tutte le caratteristiche in realtà non hanno come esseri umani, nella propria dimensione digitale.

Non sono realizzati né in famiglia né sul lavoro, dal momento che hanno tantissimo tempo da perdere online a caccia del vip o politico di turno da attaccare (lui e i suoi seguaci). Non hanno alcuna competenza specifica, e spesso i loro argomenti sono generici, per sentito dire, citando fonti a dir poco discutibili.

Esistono – anche nella loro identità digitale, spesso anonima e chiaramente coperta da account fake – solo “di luce riflessa”, perché qualcuno (ovviamente più noto di loro) cade nell’esca e gli risponde.

Eppure basterebbe leggere la cronistoria del loro tweet, o dare un’occhiata veloce alla loro pagina Facebook per eliminare alla radice il problema: bloccarli radicalmente o semplicemente non considerarli. E la storia finisce lì.

Il trolling online è in genere “attivato”. Stimolati da una frase di un politico o un influencer di qualsiasi genere– spesso indicante un colpevole per i nostri problemi o un complotto – i troll “se ne fanno una ragione” e da qui la “assumono a bandiera della propria crociata”.

I neri, gli ebrei, i cinesi, la massoneria, l’Europa e l’euro, la lobby dei banchieri, gli immigrati, i clandestini. È irrilevante: ditegli che la causa dei loro mali sono loro e partiranno a commentare ovunque. Tu puoi parlare del tempo, e loro ti rispondono “perché non parli dell’euro che ci affama?”. Puoi parlare della campagna americana, e loro si schierano (conoscenti profondi del tema e del paese) puntuali “dall’altra parte” rispetto a quella che percepiscono essere la tua.

Ecco che questa attivazione iniziale ne mette in gioco una seconda: l’effetto gruppo.

Attorno a quelle parole d’ordine si fa massa, e ciascun troll, solo nella sua solitudine e individualità, si fa forte del “gruppo che la pensa come lui”, che lo retwitta, lo spalleggia, gli dà forza.

Attraverso questo meccanismo – anch’esso di esperienza comune – il trolling è stato percepito come una forma di “attivismo digitale” ed è entrato prepotentemente (letteralmente) e violentemente nelle dinamiche della comunicazione politica.

Una “comunità di solitudini” fatta di vuote esistenze, di persone convinte di essere delle vittime, superate nel lavoro da colleghi raccomandati, disoccupati per colpa degli immigrati, sottopagati e sottostimati perché incompresi, lasciati da mogli e fidanzate perché “loro sono di facili costumi”.

Ai leader populisti digitali basta lanciare un paio di slogan e questa comunità si attiva. Loro non devono nemmeno replicare e rispondere delle proprie affermazioni, ci pensa da sola la rete.

I giornali, che sul web ci sono arrivati sul serio con una decina di anni di ritardo, lo vorrebbero a misura di editoriali, e scoprono oggi che invece la rete è popolata, semplicemente e banalmente, dalla parte peggiore della nostra società, da quella piccola costante vigliaccheria per cui di persona si abbassa la testa, ma in branco si è capace di uno stupro, di persona si chiede l’autografo mentre nell’anonimato si è pronti a parlar male del vip di turno.

Il web vive di una propria autonoma e diversa social reputation: puoi essere il mega direttore del più importante quotidiano del mondo, ma la rete che ci avvicina tutti e consente a tutti di commentare chiunque, è quel luogo in cui nonostante il tuo ruolo nella società potresti non contare nulla.

E questo fa infuriare spesso i giornalisti, abituati ad una comunicazione verticale per cui loro sono quelli che scrivono l’articolo, e dicono quello che pensano, e il lettore è colui che legge.

Ma il web è anche lo specchio della realtà che riproduce dal divano quell’odio e manicheismo spesso alimentato (talvolta inconsapevolmente) proprio dai media (incluse bufale e complottismi).

Il web 2.0 è nato forse troppo presto per qualcuno e tropo tardi per altri. È fatto di un “tutto pubblico” cui la nostra biologia e la nostra psicologia non è preparata, e di cui di certo i nostri meccanismi – sia di stimolo che di risposta – non sono sempre consapevoli.

Quando tutto questo diviene fenomeno di massa, poi, fa decisamente paura, perché finisce con l’essere incontrollabile, anche negli effetti.

I trolls sono il nuovo branco, ma con la vigliaccheria dell’anonimato e nella convinzione auto assolutoria che qualsiasi cosa fatta nel web sia virtuale. E come tutti i fenomeni di massa, spetta alla società intera comprenderne i meccanismi e porvi rimedio, senza attendere che qualcun altro provveda per legge (altro meccanismo auto assolvente, stavolta per la società).

Il web tossico

Il web offre straordinarie opportunità di comunicazione, disintermediazione, organizzazione.

Questa caratteristica di “strumento di opportunità” tuttavia non è priva di rischi, proprio perché la disintermediazione preclude quello strumento di verifica della notizia – nel bene e nel male, e talvolta costituendo un limite alla conoscenza – che stava alla base dell’informazione, che non va dimenticato costituisce anche il fondamento delle democrazie, contribuendo a formare una coscienza consapevole, sulla cui base – almeno in teoria – si forma la coscienza civica e quindi un voto consapevole.

Alle vecchie forme di comunicazione, generalmente unidirezionali, orientate da uno schermo verso il pubblico quanto da un foglio di carta stampato ai lettori, il web affianca oggi un canale interattivo, in cui almeno in teoria ciascuno può essere creatore di contenuti – e quindi di informazione – e può contemporaneamente interagire, condividendo, citando, commentando, contenuti altrui.

Questa forma di partecipazione è certamente positiva, come ogni forma di disintermediazione, perché avvicina il cittadino all’eletto, il candidato agli elettori, il media tradizionale ai lettori.

Un’osmosi che può generare plusvalore, può migliorare la qualità dei messaggi e dei contenuti, e può far scoprire mondi e micromondi sino a ieri sconosciuti, degni di spazio e rappresentanza.

Ma il web non è privo di rischi di natura diametralmente opposta.

Essendo uno strumento editoriale, che genera introiti – spesso rilevanti quanto non sempre trasparenti – e vive di accessi, visite, click, genera anche tutte le patologie legate all’uso di “qualsiasi strumento utile” a generare questi accessi, e quindi incassi.

Andrea Coccia su Linkiesta ha scritto un interessante articolo dal titolo “fenomenologia del click baiting”.

”Una delle strategie più funzionali all’accumulo di pagine viste sono i contenuti che vanno sotto il nome di click bait, letteralmente “esche da click”, studiati apposta per dare il meglio sul circuito dei social network e la cui missione è diventare virali, incuriosire il lettore, ottenere il maggior numero di click. Quindi, attenzione: il click baiting riguarda la forma, non il contenuto.

Si tratta di un fenomeno diffusissimo. Chiunque di noi abbia un account su un social network — Facebook e Twitter soprattutto — ne noterà decine ogni giorno e spesso, abboccando, ci cliccherà. Attenzione però, perché non tutti i contenuti click bait sono della stessa pasta.

Reinterpretando Hegel, potremmo dire che la notte dell’informazione online, infatti, è popolata da vacche di tutti i colori e di tutte le forme: si va da contenuti ad alto tasso informativo che del clickbait hanno solo la forma, pensata apposta per rendere più accattivante il contenuto, fino a contenuti a tasso informativo pari a zero e, negli ultimi tempi, sempre di più di cattivo gusto.

A fine novembre del 2013, Bryan Goldberg ha pubblicato un articolo molto interessante che si intitola Viral content is going to be a terrible business model.

Goldberg individua almeno due caratteristiche dei contenuti virali e acchiappa click che potenzialmente li rendono, alla lunga, inefficaci: la prima caratteristica è loro totale genericità, ovvero la loro sostanziale incapacità di attirare un pubblico compatto e riconoscibile, fattore che, quando vendi uno spazio pubblicitario, non è certo di secondo piano.

Posto che la strategia più efficace per accumulare un numero sufficiente di pagine viste sia produrre contenuti leggeri, virali e acchiappa click, un sito di news che porterà avanti questa strategia, pur riuscendo a ottenere ottimi risultati in termini di pagine viste, attrarrà per forza un pubblico qualitativamente variegato, tanto variabile e aleatorio da somigliare, agli occhi degli investitori, più a una folla casuale di persone poco identificabili che a un pubblico compatto e definito di potenziali clienti.

Tutto questo attiene al mondo del web in generale, ai siti di informazione, a quelli di produzione di notizie e contenuti.

Tuttavia questo fenomeno spesso tracima dai confini dei siti web e dai contenuti, e finisce con il diventare modello di comunicazione, anche politica.

Perché un assioma della comunicazione web 2.0 vede nelle visite ai siti e nei fan, e nei follower, e nei commenti, e nelle condivisioni, una strana simmetria in termini di consenso politico, di voti, di leadership.

La “comunicazione politica tossica”, inteso come quell’insieme di casi in cui il messaggio, la sua organizzazione, e la sua viralizzazione, e le dinamiche di gruppo nei social network, determina da un lato una falsa percezione del consenso, e dall’altro tendono ad una vera e propria manipolazione, della realtà e delle persone.

La politica ma che si intreccia con il mondo dell’informazione proprio perché – con i nuovi strumenti di comunicazione di massa – è sempre più diventata anche uno spettacolo massmediale, finendo con il condividere regole e metriche tipiche degli show, seguendo l’audience e la telegenia, subendo il condizionamento di ciò che fa alzare o meno lo share.

Ed anche la cd. webreputation non sfugge a questa deformazione, attraverso la lettura di dati di accessi, letture e condivisioni come metrica del consenso politico.

Con tutte le implicazioni patologiche del caso, soprattutto quando i dati – come sin troppo spesso e massicciamente avviene – sono dopati.

L’ho definita comunicazione tossica perché, proprio come un virus, si diffonde nel web contaminando comunità, persone e ambienti, spesso inconsapevolmente.

La caccia al numero di fan e follower, quanto il valore kloud, piuttosto che il numero di visite al proprio sito finiscono con l’essere l’unico obiettivo da perseguire, a costo e scapito dei contenuti, della riflessione, del progetto politico, del programma e dei valori. Spesso anche a discapito della coesione della propria comunità.

La cura – se c’è – a questo virus passa necessariamente per la consapevolezza: prendere atto della malattia, degli effetti che questa genera, del come deforma la società, la sua sintassi, i suoi valori.

Come il network-marketing che negli anni ottanta ha trasformato i “nostri amici” in “contatti commerciali e clienti”, così il “social networking” politico rischia di farci percepire le persone in base al numero di amici, in base alla numerosità dei gruppi, finendo con il considerare queste cose come “seguito e merito politico” e come valore.

Perché in definitiva, il rischio, è che il web da strumento utile per la comunicazione, disintermediazione ed organizzazione della società e della politica, finisca con il deformare e trasformare – inconsapevolmente – non solo la comunicazione, ma anche il rapporto con la politica e l’organizzazione della società.

Italian Internet Day: 30 anni fa il primo collegamento via web

Matteo Renzi lo aveva annunciato un mese fa: oggi si celebra l’Italian Internet Day, a 30 anni di distanza dal primo click italiano sul web. Era il 30 aprile 1986 e dal Centro universitario per il calcolo elettronico del Cnr di Pisa (Cnuce) partiva il segnale che avrebbe raggiunto la stazione di Roaring Creek, in Pennsylvania. L’Italia fu il quarto paese al mondo a collegarsi ad internet. Chissà cosa hanno provato quegli studiosi entusiasti a sentirsi i pionieri di un nuovo mondo. Chissà come immaginavano quel futuro che in qualche modo stavano toccando con mano, e quanto è lontana la realtà di oggi da quelle fantasie. Certo da quel giorno all’ingresso ufficiale di internet nelle case degli italiani sono passati anni. All’inizio tutto sembrava complicato: i collegamenti erano lentissimi e molto costosi. Basti pensare al fatto che bisognava scegliere se navigare o parlare al telefono, aspettare a lungo per scaricare un’immagine e ricordare di spegnere il modem per evitare bollette salate.

Oggi non si riesce a immaginare la vita in Italia senza il web. Ma la strada per una educazione digitale completa e profonda è ancora lunga. Ne ha parlato oggi il premier Matteo Renzi, in collegamento video durante i festeggiamenti dell’Italian Internet Day al Cnr di Pisa. «Trent’anni fa quel primo collegamento fu pioneristico, il quarto al mondo – ha dichiarato – Oggi dobbiamo recuperare quel posizionamento in Champions League». Parole considerate vuote da alcuni manifestanti – circa 500 – che hanno invaso la cerimonia contestando il premier. «Hanno diminuito i fondi alla ricerca – accusano i manifestanti, tra i quali si scorgono sigle e striscioni riconducibili a sindacati di base, centri sociali, collettivi e universitari e anche “vittime” del salvabanche – Le riforme che vengono fatte sono tutte contro di noi, lavoratori dipendenti e precari. Siamo qui all’esterno del Cnr per dire no alle politiche di questo governo». Alle contestazioni si è aggiunta la delusione per la promessa di Renzi sulla banda larga. Il Presidente del Consiglio aveva infatti annunciato che oggi sarebbe partita l’assegnazione dei contributi pubblici, ma la questione è ancora in sospeso. «Il bando sarà oggi al consiglio dei Ministri, anche se non c’è bisogno» ha spiegato il premier.

In tutta Italia intanto si sono susseguiti festeggiamenti per l’Italian Internet Day. Una Vita da Social è il nome del progetto sviluppato dalla Polizia Postale e delle Telecomunicazioni insieme al Miur, presente nelle scuole di oltre 100 province con l’obiettivo di consentire agli utenti della Rete di navigare in piena sicurezza. «Oggi l´enorme portata tecnologica, storica e sociale di quell’evento appare evidente a tutti – ha spiegato Roberto Di Legami, Direttore del Servizio Polizia Postale e delle Comunicazioni in merito al primo collegamento italiano – come altrettanto lo è che le opportunità di Internet siano accompagnate da rischi anche seri. Con la diffusione della cultura della sicurezza, la Polizia Postale e delle Comunicazioni è divenuta nel tempo un punto di riferimento per tutti gli utilizzatori della Rete». Per Save The Children nell’anniversario di questo importante traguardo un pensiero va a chi è ancora “offline”. L’ong ha diffuso i dati sulla diffusione del web tra gli adolescenti: ben l’11,5% dei ragazzi italiani tra gli 11 e i 17 anni non ha mai usato internet. Numeri pesanti per quella che viene definita una generazione iperconnessa. Molti di questi ragazzi provengono da famiglie economicamente disagiate. «Spesso i ragazzi disconnessi da Internet sono tagliati fuori da altre opportunità educative e culturali, che li allontanano ancora di più dai loro coetanei, in una spirale che non fa altro che aumentare la povertà educativa» commenta Raffaela Milano di Save the Children.

I rischi per la sicurezza dell’Internet of Things

La gamma e il numero di “cose” connesse a internet è davvero stupefacente, tra queste telecamere di sicurezza, forni, sistemi di allarme, baby monitor e le auto. Ogni cosa sta andando on-line, in modo che possa essere monitorata e controllata in remoto su Internet.

I dispositivi IoT (Internet of Things) incorporano sensori, interruttori e funzionalità di registrazione che raccolgono e trasmettono i dati attraverso la rete internet.

Alcuni dispositivi possono essere utilizzati per il monitoraggio, l’utilizzo di Internet per fornire aggiornamenti di stato in tempo reale. Dispositivi come condizionatori o serrature consentono di interagire e controllare in remoto.

Mentre i dispositivi IoT promettono benefici, introducono anche rischi rispetto alla nostra privacy e sicurezza.

La maggior parte delle persone ha una comprensione limitata delle implicazioni di sicurezza e privacy dei dispositivi IoT. I produttori che sono “primi sul mercato” (prime to market) sono premiati per lo sviluppo di dispositivi a basso costo e nuove funzionalità con poco riguardo per la sicurezza o la privacy.

Al centro di tutti i dispositivi di internet degli oggetti è il incorporato un firmware che è il sistema operativo che fornisce i comandi e le funzioni del dispositivo.

Anche i più grandi produttori di router a banda larga spesso utilizzati componenti firmware insicuri e vulnerabili.

I rischi collegati agli “oggetti in rete” sono aggravati per la loro natura altamente accessibile, così, oltre a soffrire di problemi simili a quelli router a banda larga, i dispositivi IoT devono essere protetti contro una vasta gamma di minacce attive e passive.

Tra le minacce attive dobbiamo considerare che i dispositivi IoT sono spesso collegati alla rete e sono collocati in luoghi da cui possono accedere e controllare altre apparecchiature di rete.

Questa connettività potrebbe consentire agli “aggressori” di utilizzare un dispositivo IoT compromesso per bypassare le impostazioni di sicurezza della rete e lanciare attacchi contro altre apparecchiature di rete come se fosse “dall’interno”.

Molti dispositivi collegati in rete utilizzano password di default e hanno limitati controlli di sicurezza, così chi riesce a trovare un dispositivo non sicuro on-line può accedervi. Recentemente, un gruppo di ricercatori di sicurezza informatica sono anche riusciti a “penetrare” un’autovettura, il cui sistema si basava come unica misura di sicurezza sui numeri di identificazione del veicolo (VIN) facilmente accessibili (e prevedibili).

A differenza di minacce attive, le minacce passivi riguardano la raccolta e la conservazione dei dati degli utenti privati da parte dei produttori. Questo perché i dispositivi IoT sono “sensori di rete” e si basano sui server del produttore per fare l’elaborazione e l’analisi.

Quindi, gli utenti finali possono liberamente condividere tutto, da informazioni di credito a dati personali.

I dispositivi IoT possono “conoscere” un numero enorme di informazioni sul”utente.

Dispositivi come il Fitbit (che monitora lo stato di salute e i dati biologici e agonistici) può anche raccogliere dati da utilizzare per valutare il merito assicurativo della persona.

L’indefinita memorizzazione dei dati da parte di terzi è una preoccupazione significativa. L’entità dei problemi connessi con la raccolta dei dati è appena venuta alla luce.

Così come la concentrazione dei dati di un utente privato sul server di rete diventa anche un bersaglio particolarmente appetibile per i criminali informatici.

Compromettendo solo i dispositivi di un singolo produttore, un hacker potrebbe ottenere l’accesso a milioni di dettagli delle singole persone in un attacco.

Il vero problema non sono i dispositivi in sé – anche utili, e qualche volta necessari – né la loro programmazione, ma il fatto che in definitiva, come utenti, siamo in balia di produttori. La storia dimostra che i loro interessi non sono sempre allineati con i nostri.

Il loro ruolo è quello di ottenere nuovi strumenti e prodotti appetibili dal mercato nel modo più economico e più rapidamente possibile.

La maggior parte dei dispositivi possono essere utilizzati solo con il software del produttore.Tuttavia poche informazioni sono fornite su quali dati vengono raccolti o quale sia la modalità di conservazione, con quali tempi, per quale durata e con che scopo.

Quindi, se davvero vogliamo l’ultimo dispositivo uscito sul mercato, e riteniamo che ci serva e ci sia utile, almeno, prima, poniamoci qualche domanda, questa si certamente utile (meglio se preventivamente) a noi stessi ed a tutela della nostra privacy.

-Chiediamoci se i benefici superano i rischi per la privacy e la sicurezza.

-Chi ci fornisce il dispositivo? Sono conosciuti e forniscono un supporto adeguato?

-Hanno una informativa sulla privacy facile da comprendere e chiara?

-Come usano e proteggono i nostri dati?

-Se possibile, cercare un dispositivo con una piattaforma aperta, non limitata ad un solo servizio. Che sia in grado di caricare i dati su un server di nostra scelta.

Alle volte una semplice e banale ricerca su Google del tipo “[il tuo nome del dispositivo] è sicuro?” Perché cerchiamo sempre colori, caratteristiche, prezzo. Ma quasi mai ci occupiamo di verificare se – per caso – i ricercatori di sicurezza e gli utenti hanno già sperimentato quel dispositivo e rinvenuto problemi (spesso gravi) proprio in materia di dati.

Il popolo della rete – il popolo che non esiste

Si fa un gran parlare di “popolo della rete”, riferendosi ad un qualcosa che sarebbe altro e altrove rispetto ai comuni luoghi della società, della collettività. Lo fanno spesso i politici, giornalisti, opinionisti, persone del mondo dello spettacolo, riferendosi ad un seguito virtuale come se corrispondesse ad altrettanto consenso reale. Riferirsi al “popolo della rete” è di per sé una finzione. In rete ci siamo bene o male tutti – chi con un proprio profilo ed una identità virtuale, chi citato, chi attraverso riferimenti o citazioni altrui – e siamo gli stessi che fanno parte di quella “società civile” che a sua volta è altrettanto astratta e indefinita da essere strattonata di qua e di là alla stessa stregua del “popolo della rete”. Le due dimensioni non sono però sinonime; nella pubblicistica comune “il popolo della rete” ha una fisionomia “più radicale”, una maggiore partecipazione, una maggiore identità critica, mentre la “società civile” ha una connotazione più moderata, spesso generica, finendo con l’essere il tutto (e anche il nulla) che sta più o meno bene sempre.

Queste due astratte definizioni hanno una loro precisa necessità di essere nella società cd. post-consumistica, laddove alla massa (di per sé da convincere e manipolare) viene (di necessità virtù) riconosciuta una partecipazione più o meno attiva, al massimo da “direzionare” da parte dei mass-media. Riconoscere una qualche forma di partecipazione e di condivisione ha portato a queste due nuove identità: la prima, la società civile, nasce con i primi sistemi di comunicazione individuale soggettiva (web 1.0, telefonia mobile, messaggistica) che consentivano comunque una comunicazione diretta e non verticalmente “subita”; la seconda (quasi evoluzione cronologica), “il popolo della rete” nasce con il web 2.0 ed in particolare dal 2004 quando cominciano a essere diffuse e largamente disponibili le “stanze di comunità virtuale” che diverranno poi i cd. social-network, in cui è dominante la capacità soggettiva di diventare soggetti della comunicazione.

Comprendere tutto questo – che potrebbe apparire accademico, asettico e schematico – in realtà ci aiuta a spiegare che da un lato queste definizioni sono strumentali a “dare un nome” ad un fenomeno nuovo, e che dall’altro, queste entità, semplicemente non esistono, o meglio, altro non sono che un diverso modo di chiamare ciò che sono e come interagiscono le stesse persone di prima e che tutti i giorni incontriamo nella realtà.

Ho letto di recente questa sorta di decalogo – riportato da Peppe Civati in un suo articolo – e ve lo ripropongo (fonte http://mafedebaggis.it/hello-world)

1. Internet non esiste: è un luogo perfettamente coincidente con la realtà fisica, ci andiamo come andiamo in ufficio, al bar o in camera da letto. L’unica vera differenza rispetto agli ambienti fisici è che ci permette di essere ubiqui e/o invisibili.

2. In Rete non ci sono conversazioni diverse, è che ascolti le conversazioni di persone molto diverse da te.

3. Le relazioni online sono come le relazioni offline: poche sono profonde, moltissime sono superficiali, altrettante sono opportunistiche, di maniera o false.

4. La tecnologia rende possibile il cambiamento, non lo genera: una persona che non ha niente da dire o da dare non diventa attiva e generosa solo perché può farlo. Spiegarglielo un’altra volta e un’altra volta è come spiegare una barzelletta se uno non ha riso la prima volta che l’hai raccontata.

5. La tecnologia abilita il talento dove c’è, non lo crea.

6. I nativi digitali sono abituati alla tecnologia, non consapevoli delle sue potenzialità e in quanto tali nati miracolati sulla via di Damasco: meravigliarsi o dispiacersi che usino Facebook per commentare X-Factor e non per fare la rivoluzione è come darmi un’asta e meravigliarsi se non salto da un palazzo all’altro.

7. La consapevolezza dei significati di un medium (di qualunque medium) appartiene a una minoranza di professionisti. Colmare il digital divide non vuol dire far diventare tutti professionisti.

8. In quanto abilitatore e non causa del cambiamento, i media digitali in quanto tali non sono belli o brutti, giusti o sbagliati, utili o pericolosi. Il tecnodeterminismo (di qualunque segno) è solo un escamotage per guadagnare il palcoscenico.

9. Se qualcuno – anche competente – ti spiega con dovizia di particolari i problemi di Internet, ti sta raccontando i suoi problemi con Internet.

10. Internet è un medium in cui prevale la scrittura parlata o, ancora meglio, il pensiero trascritto. Serve una nuova sintassi.

11. Gran parte degli scambi che avvengono online hanno natura fàtica, non di trasmissione di informazioni.

12. È la storia, non il libro.

Esaustivo? Onnicomprensivo? Indeclinabile? Assolutamente no – e credo che non fosse la definitività lo scopo ultimo dell’autore – e ciascuno di noi, a seconda della propria esperienza – sia della rete, che nella rete, che nella e della vita reale – può soffermarsi sul declinare, argomentare, dire, aggiungere, togliere, specificare…

Certo, procedendo punto per punto, potremmo aggiungere che internet non è un luogo perfettamente coincidente con la vita reale, se solo consideriamo la possibilità di declinare la nostra identità virtuale (cosa che difficilmente può avvenire nella vita vera); forse nel web non ci sono “conversazioni diverse” ma spesso l’uso di un sistema di comunicazione prevalentemente scritto aiuta ad una riflessione differente; le relazioni online sono diverse da quelle offline se consideriamo la mancanza di molti elementi comunicativi (tatto, olfatto, gusto, relazione chimica interpersonale); molti cambiamenti resi possibili ne generano altri, e questi sono generati dallo strumento, non è detto il contrario; la tecnologia non crea il talento, ma di certo può stimolarlo; chi è abituato alla tecnologia non sempre la usa nella massima potenzialità, ma di certo con la sua interazione inevitabilmente la trasforma e la potenzia; colmare il digital divide non vuol dire far diventare tutti professionisti, ma di certo avvicina, e rende accessibili prodotti e servizi e risponde ad esigenze prima non immaginabili…e potremmo continuare…

Ma anche dicendo ed argomentando su tutto, resta un nodo centrale: resta la persona, che usa uno strumento, e quella persona è la stessa della società di massa, parte della società civile e interattore del popolo della rete. Di questi strumenti può essere interprete/cittadino attivo e protagonista, e può essere ancora una volta soggetto gestito dal facile populismo che la rete facilita.