La mia disponibilità a continuare ovviamente c’era ma nessuno della rete avrebbe dovuto correre rischi. A questo punto mi servivano altre identità. Troppo rischioso usare “sempre la mia” e fare tanti movimenti.

La mia speranza è che in qualche modo mi facessero avere in maniera diretta dei documenti falsi comunque credibili. Speranza vana almeno sino a un certo punto.

Ricevo dopo alcuni giorni i riferimenti di un contatto che vendeva documenti autentici.

La sintesi della questione era che dovevo pagare io e che i documenti mi sarebbero arrivati, questa volta dal Cameroon, direttamente via UPS.

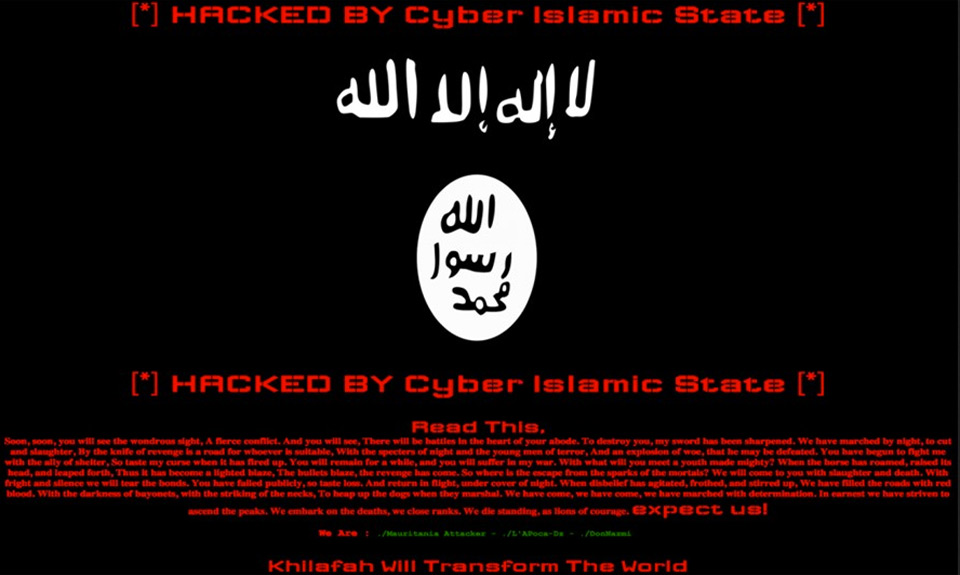

Ancora una volta nessun modo di collegare transazione, venditore, documenti, in forma diretta al califfato.

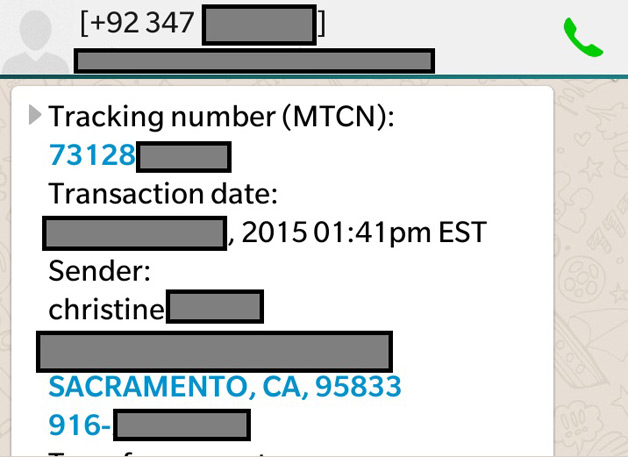

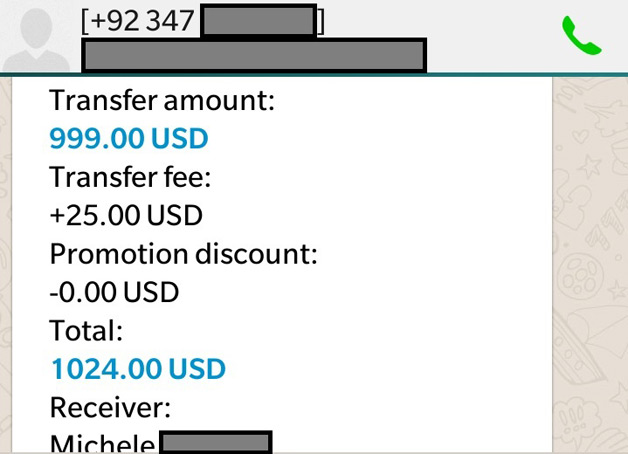

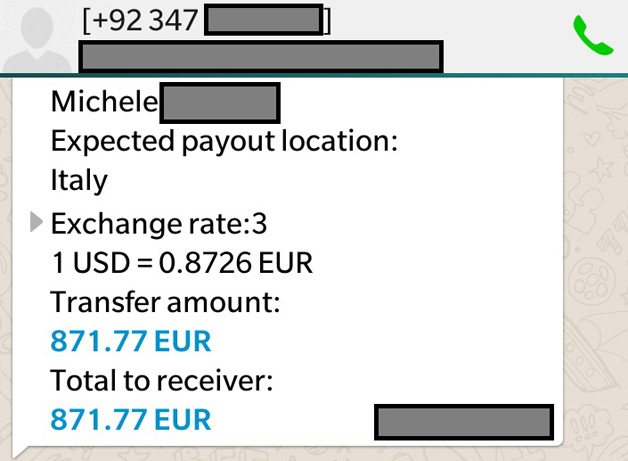

Il costo dell’operazione viene interamente finanziato da un “money transfert” [anche questo bloccato dopo due giorni e dopo aver verificato che il mittente – come la prima volta – difficilmente poteva avere legami diretti con l’ISIS].

Il mio contatto per i documenti mi propone un passaporto americano e una carta di identità francese e dato il mio scetticismo (non dubito di lui, ma in Europa la polizia fa controlli approfonditi e non potevo rischiare) per mostrarmi la bontà del prodotto mi manda via mail un video con un passaporto americano ed una tessera della sicurezza appena contraffatti.

Inchiesta ISIS from D-ART on Vimeo.

Sostengono che questi documenti siano anche “registrati” e passino quindi i relativi controlli. Secondo un esperto con cui ho collaborato i sistemi di questa registrazione potrebbero essere due: la

semplice sostituzione della fotografia su documenti rubati e i cui dati quindi coincidono (non fattibile ad esempio per passaporti di ultima generazione), oppure, non potendo fisicamente penetrare tutti i database di tutti gli Stati, probabilmente inserendo i documenti contraffatti nel database centrale della sicurezza aeroportuale, in cui confluiscono i documenti di tutto il mondo. La seconda ipotesi – mi spiega, e mi fido – sarebbe quella più efficace, anche se a suo dire richiederebbe risorse impressionanti e sarebbe a forte rischio di rilevazione, anche in casi di complicità istituzionali di alcuni alti funzionari di alcuni Paesi.

Io non ho fatto una prova diretta, innanzitutto perchè spedendomi il documento la mia vera identità in vario modo sarebbe stata rivelata. Non l’ho fatta anche perchè il solo ordinare un documento falso e detenerlo è in sé reato.

Di certo però la qualità dei documenti di cui parliamo, se non basta a passare un controllo aeroportuale, facilmente può ingannare in caso di prenotazione alberghiera, di un veloce controllo stradale o in passaggi di frontiera non informatizzati (e ad est dell’Europa, specie in tempi di migrazioni intense, ce ne sono moltissimi), dell’acquisto di un utenza cellulare (addirittura in Inghilterra è possibile acquistare sim card senza il rilascio di alcun documento), o per la registrazione in un internet point, e nel caso occorresse ricevere denaro in un centro MoneyGram o WesternUnion o per “accompagnare” una carta di credito clonata o farsi consegnare merce spedita a mezzo corriere.