Da sigla quasi sconosciuta, e relegata a costola di Al-Qaida, l’ISIS domina ormai la scena delle cronache non solo estere ma sempre più della cronaca di casa nostra. Le pagine di tutti i giornali del mondo sono “invase” – letteralmente – da notizie temi e immagini che sino a qualche mese fa erano prevalentemente diffuse attraverso il web, ponendo mille interrogativi e generando qualsiasi teoria complottista e retroscenista.

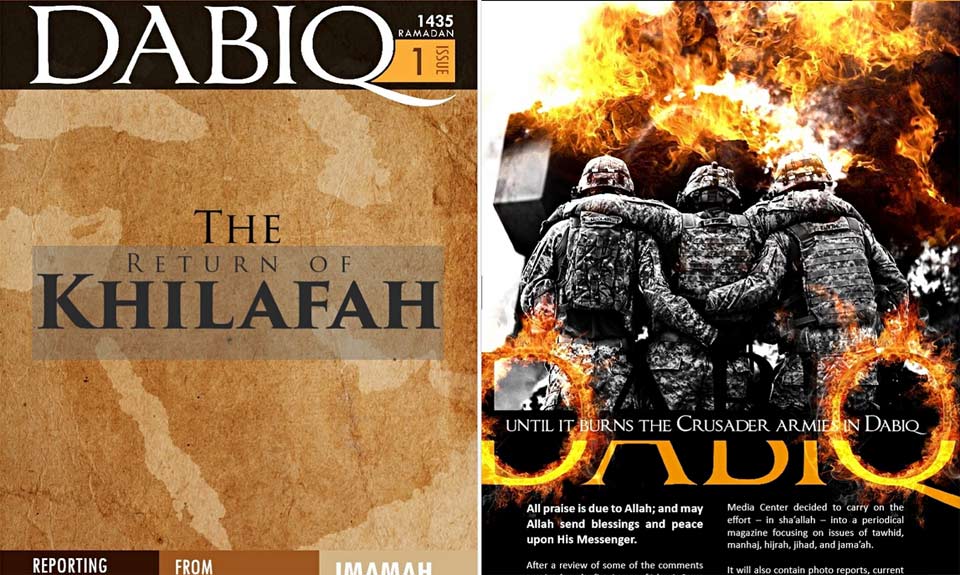

Nel mio ebook “Isis, la comunicazione globale del terrore” quello che ho analizzato e il “modello comunicativo”, ossia l’evoluzione del modo con cui i movimenti jihadisti e qaidisti avevano deciso di comunicare, la loro strategia di creazione del modulo-mito e gli obiettivi strategici di questa nuova forma comunicativa.

Per la prima volta infatti – salvo sporadici episodi marginali – la jihad era uscita dai confini territoriali e culturali di specifiche aree geopolitiche, e faceva proseliti in occidente, presso ragazzi occidentali: prendeva a piene mani da quelle esperienze e competenze comunicative per implementare e sviluppare maggiormente l’efficacia della sua strategia comunicativa.

La globalizzazione del terrore oggi ha il logo e il marchio dell’ISIS, e da pezzo primordiale della nuova forma della comunicazione globale dell’estremismo, che recluta in tutto il mondo, in tutte le fasce d’età ed in ogni lingua, e che diffonde il suo messaggio senza alcun limite e confine territoriale, senza fasce protette, senza distinzioni di sesso, razza, religione, colore, situazione, contesto, oggi compie un salto di qualità tutt’altro che indifferente.

Come ogni prodotto virale l’unica regola è che “ciò che viene dopo” dovrà essere “più bravo, più virale, più strutturato” per emergere, ma anche più crudo, più violento, più sanguinario e con ancora meno limiti, per emergere come “soggetto nuovo” per evitare che “per il pubblico” sia qualcosa di “vecchio e già visto”.

In questa logica va visto il “protagonismo terrorista” di questi ultimi mesi, a cavallo dell’estate e dei mesi di vacanza e di maggior turismo in occidente: cogliere il miglior momento possibile a livello comunicativo per generare ansia, terrore, indurre al cambiamento delle abitudini, gestire la vita e l’agenda dei cittadini (principalmente europei), dominare da protagonisti le pagine di cronaca.

Irrilevante che ciò riguardi il Bangladesh (basta colpire cittadini europei), Nizza durante una festa nazionale o un paese della provincia in un giorno qualunque in un momento qualsiasi della normale vita della comunità locale.

Isis – macabramente – si connota sempre più come un fenomeno mediatico, capace di polarizzare l’attenzione, la cronaca, i social network, la politica, collegandosi a qualsiasi momento mediatico.

Smette di essere – mediaticaente parlando – un fenomeno bellico, geolocalizzato, legato alla politica estera o ai temi della cronaca internazionale.

Interessante a tal proposito la critica, e in parte autocritica, del Le Monde, all’indomani dell’attaco di Saint-Entienne-du-Rouvray, nel quadro della più ampia – e seria discussione – se il pubblicare nomi, foto e dettagli sulle identità dei terroristi possa alimentare le più deliranti teorie del complotto, o se “anonimizzare” il terrorismo possa invece essere utile a ridurre il desiderio di emulazione lasciando i terroristi nell’oblio.

Un dibattito non senza fondamenti seri nel nuovo territorio del terrore globalizzato.

Da un lato il diritto di cronaca ed informazione, dall’altro la presa d’atto di un fenomeno globale emulativo.

L’Isis è sempre più solo un marchio, che compie essenzialmente due azioni coordinate: invitare e stimolare l’azione kamikaze, quanto più cruenta possibile, e ovunque, e rivendicare qualsiasi azione terroristica, anche se non direttamente collegata.

Un binomio relativamente economico e che sfrutta consapevolmente e scientificamente le nuove forme di comunicazione di un mondo mediaticamente globalizzato, in cui la cultura dello scandalo e della cronaca violenta diviene focalizzatore di pubblico e share.

Un tema su cui la stampa internazionale dovrebbe riflettere con maggiore consapevolezza, uscendo da semplice ruolo di “riportatrice di fatti di cronaca” e comprendendo che invece può essere soggetto attivo della diffusione di un messaggio e da stimolo – attraverso la spettacolarizzazione – di atti di emulazione.

L’estremizzazione del messaggio fondamentalista e jihadista non è efficace solo se “tu scegli di

combattere da quella parte”, ma raggiunge un risultato anche se tu semplicemente scegli di

combattere quella guerra, perché in fin dei conti raggiunge l’obiettivo di farti schierare in prima

persona sul campo, che significa legittimazione come avversario, unico e definitivo. Che poi è

l’obiettivo politico globale dell’ISIS.

Oggi appare chiaro che lo Stato Islamico, decisamente in difficoltà sui campi di battaglia e nelle aree geografiche in cui combatte militarmente, punta ad una sfida mediatica totale.

L’obiettivo è la “guerra totale” di religione. Identificare se stesso come “il vero Islam” e tutti quelli che non sono con l’Isis sono “infedeli che combattono una guerra religiosa”.

Riuscire in questo obiettivo sarebbe un suicidio politico, culturale e civile dell’intero occidente.

Ma in questa direzione vanno non solo “il messaggio” diretto dell’Isis, ma anche e soprattutto la simbolica degli attacchi, come l’uccisione in chiesa di un sacerdote.

E per questo l’occidente non può cadere nella provocazione di criminalizzare l’islam in quanto tale.

Non può cedere al facile manicheismo di chi vorrebbe una divisione del mondo e delle persone.

Sarebbe la vittoria dell’Isis che potrebbe concretizzare se stesso come “islam che difende gli islamici” contro “un mondo di infedeli che vogliono una guerra santa contro l’islam”.

In questo senso sono tutt’altro che simboliche le prese di posizione di molti imam, presenti a cerimonie inter-religiose, o come la presa di posizione della comunità islamica francese che ha rifiutato la sepoltura musulmana ai terroristi.

Un modo di non cadere nell’equivoco crociato, e di bilanciare il messaggio jihadista sul suo stesso terreno. Come a dire “se qualcuno vi promette che con il terrorismo avrete il paradiso, sappiate che non avrete nemmeno una sepoltura religiosa”.

E questo messaggio, e questa posizione forte, a ben vedere, possono essere davvero l’arma più potente contro questo nuovo terrorismo.

Tag: ISIS

Attacco all’aeroporto di Istanbul: si contano 41 vittime e oltre 230 feriti

Il numero delle vittime dell’attacco all’aeroporto di Istanbul continua a salire: sarebbero 41 i morti, di cui 13 stranieri, e almeno 230 i feriti. Una vera mattanza che ha sconvolto la notte della capitale turca. Tra le vittime anche i tre kamikaze, che intorno alle 22 hanno aperto il fuoco ai controlli di sicurezza, nella zona degli arrivi, per poi farsi saltare in aria. La polizia turca sospetta però che il commando fosse composto da 7 persone: tre sono morte durante l’esplosione in aeroporto, una donna è stata arrestata ieri sera e altri tre sarebbero in fuga. L’identità degli attentatori non è stata ancora resa nota, ma dalle indagini si evince che fossero tutti cittadini stranieri. E mentre prosegue la tragica identificazione delle vittime e dei feriti, cominciano a farsi strada le prime ipotesi sull’attentato in Turchia.

Il premier turco, Binali Yildirim, è stato il primo a ventilare l’ipotesi di un attentato dell’Isis. La Turchia è un Paese da tempo nel mirino dello Stato Islamico, perché è riuscita a contenere gli estremismi e ad ingaggiare una positiva lotta al terrorismo, anche normalizzando i rapporti con la Russia e con Israele. Ed ecco che lo spettro dell’Isis avanza, supportato anche dalle dinamiche dell’attacco all’aeroporto di Istanbul. Lo scalo di Atatürk rientrerebbe nella tipologia di obiettivi sensibili: luoghi molto affollati, in cui si mette in atto un proficuo incontro fra culture, così come era successo recentemente nell’attentato di Bruxelles e in quelli di Parigi. Intanto il governo turco cerca di evitare allarmismi, limitando la circolazione di immagini e informazioni sull’attacco terroristico anche grazie al rallentamento di twitter e facebook, in alcuni momenti del tutto inaccessibili.

ISIS la comunicazione del terrore

Da sigla quasi sconosciuta, e relegata a costola di al-Qaeda, oggi l’ISIS domina le pagine di tutti i giornali del mondo e “invade” – letteralmente – il web, ponendo mille interrogativi e generando qualsiasi teoria complottista e retroscenista.

Nel mio ebook “Isis, la comunicazione globale del terrore” quello che ho analizzato e il “modello comunicativo”, ossia l’evoluzione del modo con cui i movimenti jihadisti e qaedisti hanno deciso di comunicare, la loro strategia di creazione del modulo-mito e gli obiettivi strategici di questa nuova forma comunicativa.

Ma ho affrontato anche alcune delle “teorie del complotto” grazie alle quali il mito viene alimentato e rilanciato e crea una sorta di ulteriore “alone di mistero” utile a creare fascinazione, soprattutto all’estero.

Del resto si immaginano teorie del complotto e retroscena solo di fenomeni “rilevanti nella storia”, e per diventare “rilevanti nella storia” non c’è niente di meglio che alimentare e creare un complotto o un mito retroscenico oscuro che alimenti – ulteriormente – la ricerca e la discussione.

Non esiste infatti nulla di più attrattivo della partecipazione di un “mistero da svelare”, di una verità da scoprire, di un complotto da smascherare; e tutto questo, con un uso sapiente della rete, e mettendo insieme indizi che tra loro insieme non stanno, è anche possibile trasformare questa “ricerca della verità” in un vero e proprio “social game” interattivo, in cui ogni player, ogni navigatore, ogni lettore, finisce con il contribuire al puzzle della “rilevanza in rete” (anche solo un link interno ad un post o con un click che faccia salire il risultato nelle classifiche di Google).

Al di là del giudizio certo sul fatto che sia la più spietata organizzazione terroristica, ISIS si caratterizza per essere anche la più strutturata macchina di propaganda e arruolamento globale del terrore.

Se non ci fosse stata al-Qaeda, se non ci fossero stati attacchi così spettacolari negli anni, culminati con l’attacco alle torri gemelle, e se non ci fosse stata una così fitta campagna mediatica che – involontariamente e forse anche incautamente – ha creato “il mito” del martire che come Davide che sconfigge Golia “porta l’attacco nel cuore dell’occidente”, tutto quello che stiamo narrando come evoluzione non avrebbe avuto il suo nucleo fondamentale.

al-Qaeda è stata la fucina che ha forgiato in almeno due direzioni la nuova struttura del terrorismo estremista e fondamentalista.

Da un punto di vista organizzativo, la struttura a “cellule” tra loro scollegate ha tolto l’arma più potente nelle mani dell’occidente: l’intelligence e la capacità di ricostruzione delle strutture organizzative e degli alberi sociali delle strutture terroristiche.

Tutto il know-how di intelligence è stato letteralmente reso inutilizzabile, come hanno dimostrato anche i numerosi arresti e i tentativi di ottenere informazioni anche sotto tortura e con mezzi “non convenzionali”. Nessuno degli arrestati, anche quando deciso a collaborare, aveva notizie davvero importanti e rilevanti, men che meno capaci di assestare colpi decisivi alla struttura dell’organizzazione.

Da un punto di vista della comunicazione, ogni altra organizzazione terroristica e combattente conosciuta dalla seconda guerra mondiale in avanti (anche prima ovviamente) aveva come elemento essenziale di sopravvivenza la segretezza (o comunque riservatezza) sulle identità dei propri leader.

al-Qaeda inverte questo fattore e “crea miti” proprio viralizzando e mostrando volti e diffondendo discorsi audio e video, in primo luogo di Osama bin Laden.

Sfrutta “l’effetto Che Guevara” per favorire l’arruolamento in un’organizzazione che oltre ad un progetto jihadista offre protagonismo e visibilità.

≪Datemi i vostri stanchi, i vostri poveri, le vostre masse infreddolite desiderose di respirare libere, i rifiuti miserabili delle vostre spiagge affollate. Mandatemi loro,i senzatetto, gli scossi dalle tempeste a me,e io solleverò la mia fiaccola accanto alla porta dorata≫.

Sono i versi di The New Colossus, dedicato da Emma Lazarus alla Statua della Libertà, e scolpiti sul suo piedistallo, diventati un vero e proprio inno per le decine di milioni di immigrati che hanno trovato negli Stati Uniti la terra promessa.

È questa la parafrasi-nemesi che propone la comunicazione qaedista: trasformare persone anonime, ai margini delle società, in terre povere e devastate da guerre e conflitti, “persone senza speranza” in eroi e martiri.

In una forma “nuova” e più efficace di quella che avevamo conosciuto con l’intifada palestinese, in cui veniva offerta una “pensione” alla famiglia del kamikaze e manifesti “che avrebbero reso immortale l’eroe della jihad”.

Si va ben oltre il mito delle vergini in paradiso.

Quì la leva è il protagonismo, l’uscita dall’anonimato, la possibilità di diventare “leader e comandanti riconosciuti” di una guerra terrorista venduta mediaticamente come vendetta, come guerra di resistenza e liberazione.

Ne La Stanza Stupida – in un ragionamento circoscritto ai “gruppi social chiusi e ristretti” – scrivo:

“Prendete dei giovani, studenti, ragazzi che stanno entrando nel mondo del lavoro.

Metteteli in contatto tra loro, offrendo un mito, un esempio, un valore sociale alto cui ambire ed una

comunità che intende “eroicamente” realizzarlo. Usate il web per cementare questo rapporto di relazione grazie al fatto che – in rete – i numeri possono raggiungere le migliaia (le interrelazioni restano al massimo di un paio di centinaia). Avrete un esercito pronto a combattere ogni vostra battaglia, a testa bassa, con coraggio e senza risparmio di tempo e di risorse. Perché avrete creato l’alchimia perfetta in cui rientra praticamente tutta la piramide di Maslow.”

È solo partendo da questa considerazione sull’evoluzione della forma del messaggio e del cambiamento profondo dell’approccio mediatico che possiamo comprendere anche perché sia così

efficace la campagna di aggregazione, sostegno e arruolamento dell’ISIS.

Per la prima volta infatti – salvo sporadici episodi marginali – la jihad esce dai confini territoriali e

culturali di specifiche aree geopolitiche, e fa proseliti in occidente, presso ragazzi occidentali.

Di più, prende a piene mani da quelle esperienze e competenze comunicative per implementare e

sviluppare maggiormente l’efficacia della sua strategia comunicativa.

Secondo l’islamista Oliver Roy “All’inizio, il cosiddetto “Stato islamico” era un clone di Al-Qaida,

ma se ne e allontanato a causa del fallimento dell’organizzazione di Bin Laden. Il suo genio era stata

la creazione di una organizzazione non-localizzata, che era veramente globale nell’azione, nella

comunicazione e nel reclutamento. Al-Qaida è stata quindi in grado di sopravvivere a tutte le

campagne territoriali (Afghanistan, Iraq) lanciate dagli americani. Obama ha fatto qualche

progresso ‘deterritorializzante’ la risposta americana, prima di tutto rendendosi conto di non dover

cadere nella trappola di inviare truppe.

La formula di al-Qaeda si esaurisce perché non è riuscita a rinnovarsi ed eseguire azioni capaci di

“offuscare” l’undici settembre. È stato concluso che era necessario ‘ri-territorialize’ la lotta e allo

stesso tempo mantenere la sua dimensione internazionale: creando il “Califfato islamico”. Ciò

permette di reclutare più volontari rispetto al sistema di Al-Qaeda.

Uno degli aspetti più interessanti dell’organizzazione e della strutturazione dei sistemi informatici

dell’ISIS è che sono esattamente la dimostrazione di quanto i cyber-utopisti sbagliano, e di come le

legislazioni occidentali che hanno tenuto conto dei think-tank che proponevano l’onnipotenza

libertaria della rete si sono rivelate un boomerang.

Ne abbiamo parlato molto nell’articolata inchiesta pubblicata proprio su D-Art qualche mese fa.

L’idea per cui “internet è l’arma della libertà” che avrebbe abbattuto dittature e totalitarismi, già

naufragata nelle primavere arabe, ma resistita nonostante tutto soprattutto grazie a una certa

pubblicistica che non poteva ammettere di aver sbagliato, oggi mostra concretamente tutti i suoi

limiti.

Del resto questa idea di onnipotenza, e di capacità “a senso unico” come arma di esportazione di

libertà e democrazia, era utile alle potenti e ricche aziende della Silicon Valley, che richiedevano

“poche regole e molti fondi” per sviluppare i propri progetti.

Nel suo “L’ingenuita della rete” Evgeny Morozov scriveva gia nel 2011:

“Feticismo tecnologico e una richiesta continua di soluzioni digitali fanno inevitabilmente crescere la domanda di esperti di tecnologia. Questi ultimi, per quanto possano essere bravi nelle questioni riguardanti la tecnologia, raramente hanno familiarità con il complesso sociale e politico in cui le soluzioni che propongono sono da mettere in pratica. Ciò nonostante ogni qual volta i problemi non tecnologici vengono visti attraverso la lente della tecnologia, sono gli esperti di tecnologia ad avere l’ultima parola. …Molti visionari digitali vedono il web come un coltellino svizzero, buono per qualsiasi necessita. Raramente ci avvertono dei buchi neri informativi creati dalla rete. … Quasi tutti i guru della rete pongono domande scomode sugli effetti sociali e politici di internet. E perché mai dovrebbero porle se queste possono svelare che anch’essi hanno poca capacita di controllare la situazione? E per questo motivo che il tipo di futuro preannunciato da quei guru, che hanno bisogno di predirne uno plausibile per sostenere che la loro soluzione funzionerà davvero, raramente prende in considerazione il passato. I tecnologi, soprattutto i visionari tecnologi che invariabilmente saltano fuori a spiegare le tecnologie al grande pubblico, estrapolano ampiamente dal presente e dal futuro, ma mostrano un interesse dolorosamente limitato per il passato. […] E grazie a quegli annunci trionfali di una nuova rivoluzione digitale che cosi tanti guru di internet diventano consiglieri di quelli che hanno in mano il potere, compromettendo la loro stessa integrità intellettuale, e assicurando la presenza dell’internet-centrismo nella pianificazione politica per i decenni a

venire.”

Mai nulla fu così profetico, se cominciamo a leggere il presente senza preconcetti.

Lo psicologo tedesco Dietrich Doner nel suo “la logica del fallimento” (in cui descrive come i

pregiudizi psicologici innati in coloro che prendono le decisioni politiche possono aggravare i

problemi invece di risolverli) sostiene: “non è affatto chiaro quale fra “buone intenzioni più stupidita” o “pessime intenzioni più intelligenza” avrebbe causato maggior danno al mondo. … persone incompetenti armate di buone intenzioni raramente hanno i patemi d’animo che talvolta inibiscono le azioni di persone competenti con cattive intenzioni”.

È straordinario constatare che ISIS si muove in rete esattamente come se seguisse alla lettera un

teorico manuale del perfetto oppositore di un regime totalitario – in Cina quanto in Corea

del Nord – scritto da un cyber-utopista neo-con americano.

Chat criptate, area download di risorse per la criptazione delle mail, usare torrent per la condivisione

dei file, poggiare copie disponibili su “archivi cloud”.

Non possiamo cadere nell’errore delle “stanze stupide” dei consiglieri della Casa Bianca degli

anni cinquanta, quelli che consideravano i vietnamiti o i coreani semplici contadinotti analfabeti che

sarebbero stati schiacciati in pochi giorni e con facilità.

Non può essere la via della sottovalutazione del rischio quanto della reale forza (in questo caso

mediatica) in campo un indice di distacco, censura, rifiuto.

Noi abbiamo il dovere morale di comprendere innanzitutto che la globalizzazione della rete rende

globali i messaggi: sia che parliamo di una nuova auto, di una nuova bevanda, di un abbigliamento,

di una canzone o un film, sia che parliamo di comunicazione globale di un’idea: sia che ci piaccia

sia che sia la nostra sia che non ci piaccia sia che ci faccia orrore.

Pensare ancora che il web sia l’arma della libertà contro le dittature significa non aver minimamente compreso che – invece – molto spesso i regimi totalitari “vogliono” i social network, che mentre sono luoghi di aggregazione di idee, rischiano di diventare anche l’agenda personale della polizia repressiva, che entrando in un gruppo su Facebook in pochi minuti, oggi, riesce a mappare e schedare “tutti quelli che la pensano in un certo modo”.

Non contemplare questo effetto collaterale è non aver compreso quale sia il doppio taglio della

rete globale.

Esattamente – elevato all’ennesima potenza – il rischio che tutti quegli strumenti che le aziende

della new economy spacciano nel mondo come armi a disposizione degli oppositori dei regimi

oppressivi, oggi diventano strumento di camuffamento, di offuscamento e irrintracciabilità di questo

o quel gruppo jihadista.

Il rischio delle “stanze stupide” – in cui spesso guru dell’ultima ora si rinchiudono e chiudono i

politici che devono decidere anche per noi – è di vedere solo “il web che vogliamo vedere”, che ci

piace e che ci fa comodo. E che forse genera introiti per qualcuno. Per poi scoprire twittando della

coppa del mondo di calcio, che c’è qualcuno che gioca in strada usando come palla una testa

mozzata.

Per quanto possa apparire cruda questa idea, è ben lontana dalla durezza e dall’orrore che hanno

provato, in diretta, milioni di persone che questa idea non l’hanno letta o immaginata, ma se la sono

ritrovata su twitter, come foto o come video: adulti, adolescenti, bambini tifosi di calcio di tutte le

culture del mondo.

La globalizzazione del terrore, che ieri si è esercitata con al-Qaeda e che oggi ha il logo e il marchio

dell’ISIS, è solo un pezzo, quello forse primordiale, della nuova forma della comunicazione globale

dell’estremismo, che recluta in tutto il mondo, in tutte le fasce d’età ed in ogni lingua, e che diffonde

il suo messaggio senza alcun limite e confine territoriale, senza fasce protette, senza distinzioni di

sesso, razza, religione, colore, situazione, contesto.

E come ogni prodotto virale, come nei passaggi dalla comunicazione qaedista a quella del califfato,

l’unica regola è che “chi viene dopo” dovrà essere “più bravo, più virale, più strutturato” per

emergere, ma anche più crudo, più violento, più sanguinario e con ancora meno limiti, per emergere

come “soggetto nuovo” per evitare che “per il pubblico” sia qualcosa di “vecchio e già visto”.

Nel lungo viaggio che ho compiuto per la mia ricerca all’interno della rete fondamentalista per raccogliere materiali e informazioni da cui e su cui scrivere, devo confessare che io per primo ho avuto una nausea ed una crisi di rigetto profonda. Che in maniera quasi salvifica in certi casi mi ha fatto quasi pensare “adesso mi arruolo anche io per combatterli questi”. Ed anche se dall’altra parte, ed anche se io, con la mia cultura, le mie convinzioni, i miei principi ed i miei valori, non avrei mai fatto concretamente una scelta del genere, se questo pur momentaneo pensiero ha attraversato la mia mente, significa che la capacita di penetrazione del messaggio è davvero al di là ed al di sopra di quanto io stesso non sono certamente riuscito a comunicare in maniera efficace.

L’estremizzazione del messaggio fondamentalista e jihadista non è efficace solo se “tu scegli di

combattere da quella parte”, ma raggiunge un risultato anche se tu semplicemente scegli di

combattere quella guerra, perché in fin dei conti raggiunge l’obiettivo di farti schierare in prima

persona sul campo, che significa legittimazione come avversario, unico e definitivo. Che poi è

l’obiettivo politico globale dell’ISIS.

Guardando dall’esterno un giovane, un adolescente, che si imbatte in una qualsiasi delle nostre

periferie occidentali in una rete jihadista, non si immagina a quale bombardamento mediatico possa

venire sottoposto.

I video diffusi dall’ISIS sono strutturati per trasformare i videogiochi 2D di una normale consolle in

una possibile realtà “vera” 3D in cui essere player, protagonista, vincitore. A dispetto di quella realtà

“fuori la porta di casa” in cui tutto è “normale” ed in cui ci si perde nell’anonimato delle periferie

dell’opulenza.

Il bombardamento mediatico di “essere parte” di un gruppo, di fare la storia, di essere il bene che

piega il male, di essere “il nuovo”, di essere Davide che sconfigge Golia, di poter essere eroe, di

essere ricordato, diventare un martire di cui tutti parlano, essere “tu” il poster e per una volta

smettere di essere l’adolescente che appende il poster di un eroe in camera. Essere tua la foto, la

video intervista, il lungo articolo su un e-magazine, portato ad esempio “glorioso” di ragazzi come

te in tutto il mondo. La chance di uscire dall’anonimato e da una vita segnata per diventare “un

eroe”, un mito, un martire di Allah, di cui tutti parlano e di cui parleranno sui giornali.

Comprendere e chiarire a quale forma di lavaggio del cervello si viene sottoposti non è giustificare

o creare attenuanti a chi compie una scelta in tutto e per tutto folle, ma è dirsi con chiarezza a cosa

porta quella che in fondo, nella sua struttura base, è l’estremizzazione elevata all’ennesima potenza del marketing partecipativo del televoto, del “gioca da casa”, della brandizzazione commerciale come “status di appartenenza”, per cui se non hai un certo vestito di una certa marca o un certo zainetto per la scuola o un certo trucco, non sei bello, non sei trendy, non appartieni a un gruppo.

Questo è il nuovo “marketing partecipativo del terrore” che ti invita a essere parte di un gruppo che

fa la storia, che ti fa sentire parte di un progetto, che ti rende eroe e infondo la guerra è come un

videogame 3D e i campi di addestramento sono un grande campo estivo per ragazzi di tutto il

mondo. Le comunità qaediste e jihadiste sono come un gruppo di amici, con cui fai squadra, in cui ti

senti in famiglia, accettato, e cui puoi contribuire con un tweet, una foto, un messaggio, una

risposta, un account fake, qualche dollaro via Paypal…

Il messaggio di “noi adulti consapevoli”, che questo è un messaggio ed una comunità assassina e di

morte, non viene percepito, non è visibile… perché la morte, in questo eccesso continuo e costante e sovrabbondante, alla fine, è come se non esistesse, come se finisse con il non essere reale, come tutti quei nemici uccisi nel videogame o in un film hollywoodiano.

Elham Manea, una delle voci più coraggiose e brillanti dell’islam contemporaneo, ha scritto: ≪La verità che non possiamo negare è che l’Isis ha studiato nelle nostre scuole, ha pregato nelle nostre moschee, ha ascoltato i nostri mezzi di comunicazione … e i pulpiti dei nostri religiosi, ha letto i nostri libri e le nostre fonti, e ha seguito le fatwe che abbiamo prodotto. Sarebbe facile continuare a insistere che l’Isis non rappresenta i corretti precetti dell’islam. Sarebbe molto facile. Ebbene si, sono convinta che l’islam sia quel che noi, esseri umani, ne facciamo. Ogni religione può essere un messaggio di amore oppure una spada per l’odio nelle mani del popolo che vi crede≫.

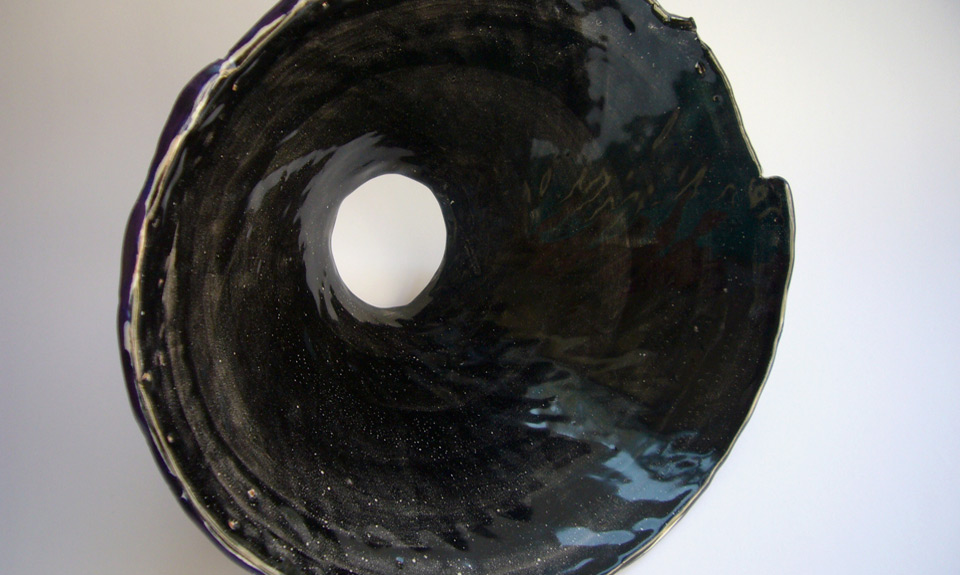

Lino Fiorito, Palmira e la distruzione dell’arte nella mostra Buchi Neri

Alla visione della distruzione da parte dell’ISIS del sito archeologico di Palmira e del tempio di Baal Shamin, di opere considerate sacre, intoccabili vestigia-documenti del “passaggio” degli umani sul pianeta, Lino Fiorito racconta di aver voluto reagire. Forse, sarebbe meglio dire che è stato colto da una volontà di ritorsione (vendetta?) che Fiorito ha assecondato con la ricerca dei mezzi con cui soddisfarla: si è procurato i materiali per l’allestimento dell’atto di ritorsione nei confronti dei disumani distruttori di umanità. Eppure, ciò che Fiorito offre oggi ai nostri sensi non è la messa in scena, ma il risultato della sua reazione.

Tenere fuori scena il processo della ritorsione, raccontarlo brevemente in forma scritta come un antefatto, significa già dislocarne il tragitto, preparare, più o meno coscientemente, un’altra scena e un altro sguardo. All’opposto, la messa in scena e la sua riproduzione audiovisiva sono decisive nell’azione dell’ISIS e ciò che è mostrato è la distruzione all’opera, la forza nell’atto di mandare in frantumi. Dalla parte dell’ISIS, dunque, appare lo spettacolo della forza nell’atto di mera frantumazione- polverizzazione, il tentativo (restano pur sempre frammenti, schegge, polvere, resti) di una cancellazione integrale di ciò che sembra non appartenere alla propria cultura; dalla parte di Fiorito è invece mostrata l’opera, non l’azione, della reazione, i disegni macchiati, ancora riconoscibili anche se violentemente alterati, ma anche qualcosa di ulteriore: le ceramiche, che già nel loro presentarsi sembrano appartenere a un’altra forza o, forse, a un misto di forze.

Fiorito ci convoca all’Istituto di Studi Filosofici; mostra il risultato delle sue operazioni in un luogo fortemente caratterizzato, che si è esplicitamente proposto come fonte d’irradiazione della luce della ragione in lotta con le tenebre e della voce che chiama alla filosofia, che reclama dai governi il sostegno alla filosofia e incita la filosofia a prestare soccorso a governi altrimenti ciechi. Come non pensare che nella scelta del luogo sia all’opera l’atto di un teatro – il nostro artista è un uomo di teatro – che cerca di non fissarsi nella ritorsione, in direzione di un altro gesto e affetto? Per chi conosce la passione di Fiorito per l’astratto, il vago, il leggero, il non storico o il sovra-storico, insomma il non collocabile, l’irriconoscibile, che anima i suoi disegni, quadri, ceramiche, scenografie, la scelta di un luogo così “grave” come l’Istituto di Studi Filosofici appare singolare. Che abbia invitato a elaborare le note che leggete a chi, una ventina d’anni, capitò di scrivere, riflettendo sul legame tra filosofia e luoghi, e dunque anche sull’esperienza dell’Istituto, che era necessario abbandonare la pretesa di identificare la filosofia con questo o quel luogo, per esercitare invece la potenza dislocante, atopica, della pratica filosofica, ebbene anche questa scelta dà da pensare, innanzitutto a chi scrive. Che Fiorito, senza per questo impegnarsi in un’arte concettuale, voglia chiamare a un rinnovato impegno concettuale coloro che di concetti dovrebbero occuparsi? Fiorito sembra mettere in mostra un’arte che pensa se stessa e che invita la filosofia a pensare con lei ciò a cui anche la fisica sta pensando, i buchi neri, senza per questo immaginare, credo, che si possa superare l’eterogeneità dei modi di pensare che costituiscono arte, filosofia e scienza.

Conviene fare un passo indietro, tornare all’iniziale volontà di reazione. L’artista si procura dei poster che riproducono disegni geometrici, ripetitivi e decorativi, dai tenui colori, tipici della cultura islamica e li macchia di uno spruzzo di smalto nero. Non li fa a pezzi; li imbratta in un punto. Più precisamente, e in modo significativo, li macchia al centro. Non si tratta di una distruzione paragonabile a quella dell’ISIS, ma per Fiorito quelle macchie, quel nero parziale – non si tratta di un’inquadratura interamente nera, oblio senza resti, tabula rasa oscura, come in Malevič, o di una nera superficie tormentata, scavata, da cavità e crateri oscuri come nel sacco Tutto nero di Burri del 1956 – sono il segno di un desiderio di annerire, fino all’oscuramento, una tradizione, una differenza culturale. Un desiderio che lo rende responsabile allo stesso modo di chi si è impegnato a far scomparire il sito di Palmira. Il nero gettato sui disegni produce un contraccolpo: rimbalza sull’autore del getto e lo macchia a sua volta. Ora l’artista non è senza macchia. Non può più rappresentarsi semplicemente come un occidentale ragionevole, tollerante, misurato.

Fiorito assume quel nero, il suo imprevisto eccesso, non lo rinnega né lo giustifica, non lo cancella, né lo illumina di ‘ragioni’ e giustificazioni (se non a cose fatte), lo mette in mostra. E così finisce con l’assumere anche la scandalosa prossimità del suo gesto con l’atto dell’ISIS contro cui aveva reagito. Ma proprio l’assunzione dell’atto di distruzione in quanto tale, gli consente un’ulteriore forzatura, la negazione anche dell’effetto del gesto di distruzione. L’artista non si arresta a contemplare la macchia, non è soddisfatto del risultato della sua macchinazione: il nero viene forato, bucato. Lo chiama Buco Nero, facendo segno a quella regione dello spazio da cui, a causa dell’intensa forza gravitazionale generata dal collasso di una stella, la luce non può fuggire, qualcosa che inghiotte, annulla e sembra non avere fondo. Non cedendo alla tentazione moralistica di restaurare il disegno macchiato, e con esso la cultura di cui è espressione, Fiorito insiste nella distruzione, spingendosi fino all’informe, e così, venendo a capo del pericolo di restarne affascinato, inghiottito, apre un varco per la creazione di una forma dell’avvenire. Più precisamente, per creazione di una forma che conservi in sé quel vuoto in cui è passata la foratura del nero. La violenza ha trovato un limite esercitandosi sui suoi stessi effetti, le macchie, e plasmando un artefatto che conservi quel vuoto che nessuna cultura può saturare e che, proprio per questo, è la condizione di ogni creazione.

Disegni macchiati e ceramiche sono i segni di un dramma che non pare destinato a concludersi. Un dramma che inizia con il racconto di un antefatto fuori scena, continua con la visione dell’effetto di una ritorsione, prosegue con l’esposizione di forme bucate, che sembrano costruirsi intorno al vuoto e da questo essere attratte e mosse, così che il vuoto, nello stesso tempo, destituisce il costruito e continua infinitamente a vibrare. Il buco nel nero, più che il buco nero, spinge, pulsa… senza fine?

Fiorito non ha rinnegato l’atto di distruzione. Per farlo, avrebbe dovuto rinnegare l’arte contemporanea, la volontà, che la costituisce, di distruggere il passato, di frantumare il concetto di opera, bellezza e Museo; la passione per le rovine, i resti , i rifiuti, l’immondo; la noncuranza o il disprezzo per l’archeologica e la filologia; la critica della cultura. Non è percorsa l’arte contemporanea dal tentativo di un gesto esplicitamente barbarico, rivendicato come tale?

Quando il grande compositore d’avanguardia Karl-Heinz Stockhausen associò il gesto terroristico dell’11 settembre a un’opera d’arte “cosmica”, non volle forse indicare che quel gesto portava alle estreme conseguenze la tensione distruttiva che percorre l’arte contemporanea, chiamandola, si potrebbe aggiungere, a fare i conti con il proprio desiderio, le proprie fantasie? Con la sua reazione alla distruzione di Palmira Lino Fiorito ha ricevuto come contraccolpo, nell’aspetto di macchie nere, non solo la verità del suo gesto, ossia la pulsione distruttrice che lo attraversa, ma anche la verità del gesto dei terroristi: la loro non estraneità a quella cultura occidentale cui si ritengono estranei. E si potrebbe aggiungere che la stessa riproduzione video della distruzione testimonia l’analogia con i procedimenti delle performance artistica e la colonizzazione dell’ISIS da parte della logica spettacolare. Inoltre, pare che l’ISIS per finanziarsi venda, fuori scena, le opere che non distrugge. Insomma, iconoclastia, terrorismo, arte e mercato dell’arte sono meno separabili di quanto con superficialità si crede. E se a questo intreccio viene opposta la tesi che l’arte contemporanea si propone una distruzione simbolica della tradizione, mentre il terrorismo opera distruzioni fisiche, materiali, converrebbe ricordare che Allen Kaprow, uno degli inventori dell’happening ebbe a dichiarare che “il teatro di guerra sud-asiatico del Vietnam (…) è meglio di qualunque tragedia” e che “la non-arte è più arte dell’ARTE-arte”. Per di più, una distruzione soltanto simbolica non è forse più disorientante, più estesamente violenta, di una distruzione fisica che, se non distrugge la struttura simbolica, può essere, per quanto dolorosa, più facilmente metabolizzata, localizzata, manipolata? Non è forse proprio questo che sta avvenendo con l’ISIS?

Ha ragione Slavoj Žižek: i terroristi non sono veri fondamentalisti. Autentici fondamentalisti manifesterebbero una “profonda indifferenza”, o un senso di superiorità, di fronte ai modi di vita e alle opere degli infedeli: “Se i cosiddetti fondamentalisti di oggi davvero credessero di aver trovato la loro via per la Verità, perché dovrebbero sentirsi minacciati dai non-credenti?”. La volontà di sterminare gli infedeli e le loro opere testimonia la mancanza di una vera convinzione, la fragilità della fede, l’invidia e la tentazione. “A differenza dei veri fondamentalisti, i terroristi pseudo-fondamentalisti sono profondamente turbati, intrigati, affascinati dalla vita peccaminosa dei non-credenti. È facile intuire che, combattendo l’altro peccaminoso, combattono la loro stessa tentazione”. Di fronte al vuoto aperto dall’impatto della modernità nel fondamento simbolico della loro identità, la volontà di distruzione dei terroristi è un modo non già per riconoscere il vuoto, ma per fare il vuoto intorno al vuoto – lo sterminio spettacolare degli infedeli, delle loro opere, della loro (presunta e invidiata) potenza – e così tentare di ricostituire il perduto fondamento. Ma proprio la violenza puramente annichilatrice dice che il fondamento è perduto e che i fondamentalisti hanno già segretamente introiettato i parametri di valutazione contro cui si scagliano.

Se l’ISIS tenta disperatamente di ricostituire il perduto fondamento utilizzando le procedure degli infedeli, Fiorito non tenta di restaurare i colori e i disegni macchiati. Anzi, isola il nero, dandogli spessore e rilievo, e lo buca, lo attraversa, gli toglie compattezza. L’artista buca, forza, la sua stessa reazione: spingendo l’atto di distruzione fino al vuoto produce la condizione per l’atto di creazione.

Il vuoto nel nero rende possibile l’apparizione della serie di ceramiche, che è nello stesso tempo una serie di vuoti. Il vuoto non può darsi in quanto tale: può apparire solo tra, dentro, su ciò che ha figura, limite, per quanto irregolare: buco, interruzione, incrinatura, squilibrio, taglio, intervallo, cavità. Nelle ceramiche di Fiorito il vuoto non è trattenuto, custodito in vasi o brocche, secondo la metafora dell’artista come vasaio e dell’arte come vaso costruito intorno al vuoto. Si tratta, invece, di ceramiche senza fondo, di forme inette a raccogliere e contenere. Forme squilibrate, sghembe, rose, traforate, in cui il vuoto sembra prevalere sul pieno, ma non come vuoto intorno a cui si costruisce una forma, piuttosto come ciò che fa del costruito un mezzo di passaggio, di transito, un orifizio. Si tratta di far passare delle correnti, delle onde?

C’è una ceramica che sembra essere ciò da cui le altre ceramiche provengono, ciò in cui sembrano volere ritornare, in un va e vieni inarrestabile, insensato, senza significato, oggetto senza meta. Si tratta di un vortice nero dal centro bucato. Un nero che grazie al buco pare pulsare, secondo un movimento a spirale, in increspature, in onde che dal buco si distendono, si estendono, si allontanano, ma che al buco sembrano ritornare, girandogli intorno. Le altre ceramiche paiono, da questo punto di vista, nascere da quelle increspature e onde, senza essersi però liberate dal vuoto, che continua a trafiggerle, a farle tremare, a squilibrarle.

Ceramiche pulsanti. Grazie a questa pulsazione il nero – la tenebra, la morte – confina con il bianco. Il nero, non colore che inghiotte ogni colore e il bianco, non colore come virtualità di colori, atti, gesti non ancora visti?

Un’arte in cui il vuoto predomina sul pieno. Un’arte in se stessa squilibrata, non certa di sé, sempre da ripetersi in un andirivieni dal vuoto alla costruzione e da questa al vuoto. Un’arte che si ritrova solo perdendosi nel vuoto e dal vuoto proveniente come pulsione, tremito, onda. Un’arte, per di più, che ‘porta’ il vuoto e lo mostra come ciò che universalmente abbiamo in comune.

Lino Fiorito, Buchi Neri

Dal 15 al 27 febbraio 2016

ISTITUTO ITALIANO PER GLI STUDI FILOSOFICI

Via Monte di Dio, 14, 80132 Napoli

Telefono:081 764 2652

Dal 15 al 27 febbraio 2016

Una mostra a cura di Maria Savarese e Francesco Iannello

Cyber Jihad

It was the end of February last year when I published the first in depth report in Italy of ISIS communication techniques. Europe really only noticed the Islamic State and how dangerous it was during the Charlie Hebdo attack. It was at that moment that we realized this was a new phenomena and in the very heart of Europe. Apart from the numerous instant books which came out one after the other to satisfy our (presumed) desire to know, in other countries all of this had already been investigated for some time and in a serious scientific way.

That first work owes and owed much to the years of research and analysis undertaken by many people, particularly in northern Europe and North America. I specifically described it as a “collective” work and cited, among others, Oliver Roy, Dietrich Doner, Eben Moglen, Jeff Pietra, J:M: Berger, Scott Sanford, the generous Will McCants and Clint Watts, the extraordinary Nico Prucha, Rudiger Lohlker, Leah Farrall, Aaron Y Zelin and Peter Neumannal.

The report ended with a quotation by Elham Manea, one of the most courageous and brilliant voices of contemporary Islam who wrote, “ The truth that cannot be denied is that ISIS has studied in our schools, prayed in our mosques, heard our media and the sermons of our religious leaders, read our books and our sources and has followed the fatwa that we have produced. It would be easy to continue to insist that ISIS doesn’t follow the correct precepts of Islam. It would be very easy. Yet, I am convinced that Islam is what we humans make it to be. Every religion can be a message of love or a sword of hatred in the hands of the people who believe in it”.

Since that first report research has gone on and while one group of people has worked to keep track of and analyze the mass of constantly growing propaganda materials, others have concentrated on the study of particular aspects which, with last month’s Paris attacks , have become tragically central and relevant.

This e-book begins with four sections updating ISIS online (but not only) communications in the light of the military and geopolitical developments of recent months and many newly revealed and collected documents.

The next question we posed is relatively simple and based on certain facts: the extraordinary network system of activists and supporters, the existence of a real global network, their knowledge of sophisticated cryptographic systems, the know-how of the Syrian Electronic Army(one of the world’s best hacker networks) and the many connected networks we have tried to map.

We wondered how, propaganda apart, this network could be used for specific purposes such as financing overseas cells, moving money and logistical organization.

The enquiry which follows recounts what I discovered and the significant links which exist with counterfeiting and money laundering at a global level.

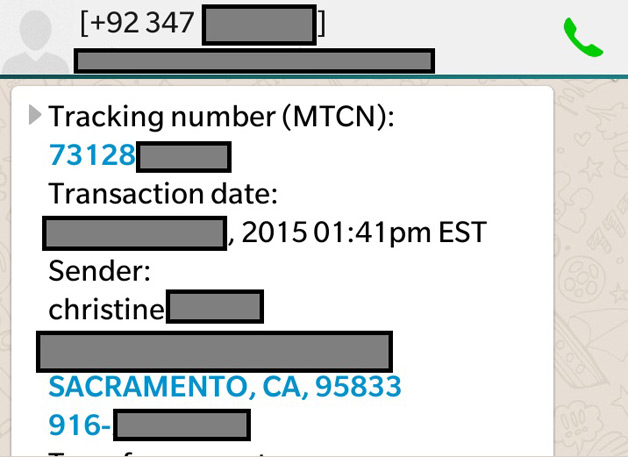

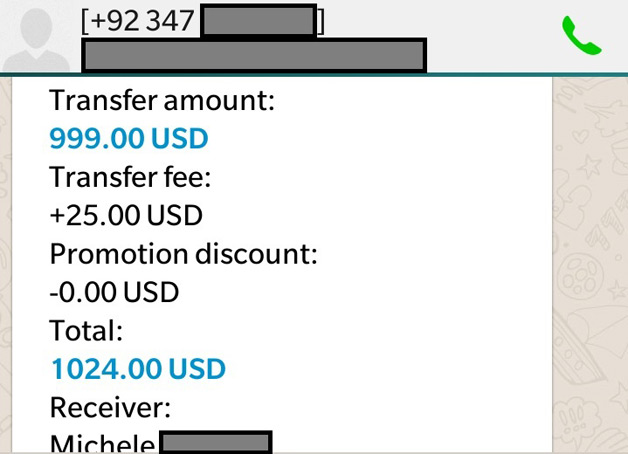

As I specified, “ in this public version of my enquiry I have deliberately omitted certain passages. The aim of my investigation is to describe and help to explain a phenomena and a method (one of the methods) of financing and above all of transferring money which is difficult to trace. In no sense do I want it to be a manual, or an invitation to “do it yourself”. The other reason for omission is to protect certain information and active contacts and to preserve the investigative work of those responsible for national and international security who have been given full access to the unabridged results.

For these reasons the contacts, email exchanges, accounts and phone numbers are not given, just as they are obscured in the images attached.

1. ISIS, from liquid state to territorial organization

2. A battle for fundamentalist identity hegemony

3. Blitzkrieg 2.0

4. Global propaganda

5. ISIS cyber-soldiers networks

6. The connection with the Nigerian scammers network

7. Internet and the financing of ISIS

8. An untraceable money transfer chain

9. The fake identity network

At the beginning of this report, when referring to the conclusion of “ISIS”, the global communication of terror, I quoted Elham Manea when he said“ The truth that cannot be denied is that ISIS has studied in our schools, prayed in our mosques, heard our media and the sermons of our religious leaders, read our books and our sources and has followed the fatwa that we have produced”. It is undeniable that having enrolled Western sympathizers and fighters, ISIS knows our systems, social networks, payment systems and the limits of our research and analysis. It exploits the weaknesses and vulnerabilities of Western societies with a western mindset. We have created a money transfer system which earns commission on the money that immigrants send to their families in poor countries. With first-hand knowledge of how the system works and its limits, they use this system as a weapon against us. We have invented anonymous pre-paid cards and offshore accounts to favor trade but also as a means of exporting currency and tax evasion and they exploit the system’s weaknesses in ways we couldn’t have imagined. We have created social networks aimed at social interaction and membership groups and they, part of the social network generation, have invented a compartmentalized system which evades the social mapping planned by marketers and neutralized by a digital war. (I have written an entire chapter on this with reference to the jihadist article “invading facebook”).

The use of networks by ISIS shows just how wrong the cyber-utopians are and how western legislation based on the liberalist belief in the freedom of internet communications have turned out to be a Trojan horse. The idea that internet “is a weapon for freedom” which could bring down dictatorships and regimes was already undermined during the “Arab Spring” but it continued due to its supporters’ reluctance to admit they were wrong.

Today this idea clearly shows all its contradictions. In reality the idea of internet as an all powerful one-way system to export democracy and freedom was useful to the companies of Silicon Valley when they wanted “few rules and large funds” for the development of their projects. These included anonymous blogging systems to protect democratic activists, direct and private messaging systems and the export of unlimited encryption systems. ISIS is now using these systems with a western mindset against the West.

Not that this should lead people to believe “the web is evil” or “the web should be banned” or that total control could be an effective solution. Exactly the opposite is true. Alongside these distortions in the use of internet, it is often the internet itself which supplies the antidote by providing otherwise impossible solutions, including the use of counter- intelligence. Falling into the banning trap would be like saying that “since kitchen knives can be used in domestic violence, they have to be banned”.

We are afraid of what we do not know, what we are unable to control or dominate, but there are two antidotes to this fear. The first is a solid knowledge of the means and the tool. The other is to be aware that no means or tool is in itself a universal instrument of salvation, just as plain kitchen knives can become an instrument of horror, death and propaganda in the hands of a cutthroat assassin.

However, greater recognition of the potentially dangerous, dark side of new technologies is vital to structural and legislative action against them. Such increased awareness can help us to make cyberspace a safer place with fewer risks. Internet is neither all powerful in the hands of jihadist groups nor in the hands of counter- intelligence forces. It is simply a means for both. Among the countless positive

messages it transmits there are also messages of terror and terrorist recruitment. What really makes a difference are the people and, like all messages, the most effective take root where there is a fertile human terrain. This terrain is made up of segregated poor neighborhoods, subculture, isolation and alienation due to a lack of social integration. Internet did not create these social and cultural ills though it could contribute towards their alleviation. But it is elsewhere that choices and decisions have to made in order to tackle the problems that generate converts and conquest.

The fake identity network

Clearly I was willing to continue but I didn’t want anyone running any risks. It was too risky to keep on using “my name” so at this point I needed another fake identity. I was hoping that in some way I would be directly supplied with false documents but in a certain sense this turned out to be a vain hope. After a few days I received the details of a contact who sold authentic documents. Basically I had to pay and the

documents would arrive from Cameroon via UPS. Yet again there was no direct way of connecting the transaction, seller or documents to the Caliphate. The entire cost of the operation was financed by a “money transfer” (once again blocked two days later after verifying, as in the first case, that it was highly unlikely the sender had any direct links to ISIS).

My document contact proposed an American passport and a French identity card but I pretended to be a little skeptical, not because I doubted him of course but because the European police carry out such detailed checks and I couldn’t afford to take any risks. So, to convince me of the products’ quality he sent me a video via email showing a newly counterfeited US passport and a security card claiming that these were officially registered documents which would pass any checks.

Inchiesta ISIS from D-ART on Vimeo.

According to an expert who I have worked with in the past, there could be two ways these documents were “registered”. First, the photograph could simply have been replaced on a stolen document which is otherwise original, although this is no longer possible on modern passports. Alternatively, since it would be impossible to penetrate all the national databases, the fake passport could have been inserted into the central database for airport security which contains the entire world’s documents. In his view, and I believe him, this second method would be the most effective, though it would require massive resources and would run a high risk of being intercepted even if some country’s officials were personally involved.

I didn’t check out their quality myself, mainly because in order to receive them I could have risked revealing my true identity in some way. But also because ordering and holding a counterfeit document is a criminal offence. However, although the quality of these documents may not be good enough to pass airport controls, they might easily pass the more superficial checks of a hotel booking, a quick road check or a frontier without computerized systems which are very common in eastern Europe, especially at a time of intense migration. They could also be used to purchase a mobile phone (though in the UK no document is required to buy a sim card), register at an internet point, “demonstrate” the validity of a cloned credit card, send and receive money transfers through MoneyGram or Western Union or receive goods from a delivery service.

An untraceable money transfer chain

To verify these movements, I experimented with some active accounts I have in the jihadist network which I have been using for years to study this phenomena and which therefore have a certain “credibility” in these quarters. In this public version of my research I will intentionally omit certain steps. The aim of my investigation is to describe and help to explain a phenomena and a method (one of the methods) of financing and above all of transferring money which is difficult to trace through a

direct personal experience. In no sense do I want it to be a manual, or an invitation to “do it yourself”. The other reason for omission is to protect certain information and active contacts and to preserve the investigative work of those responsible for national and international security who have been given full access to the unabridged results. For these reasons the contacts, email exchanges, accounts and phone numbers are not given, just as they are obscured in the images attached.

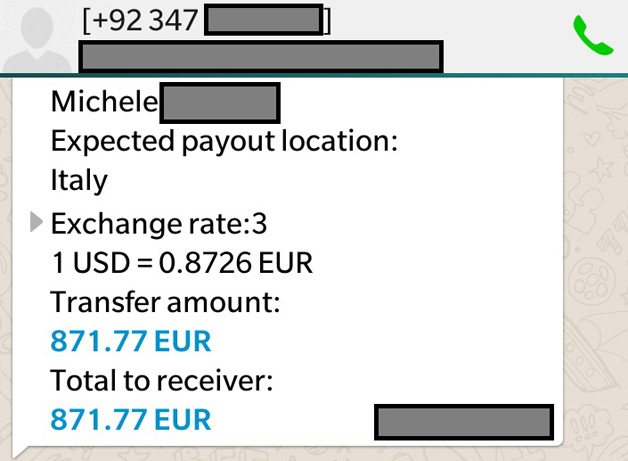

During the summer, as a sympathizer of the Caliphate I made it clear that I was having serious economic problems and consequently had less time to dedicate to activism for the cause. Obviously I was apologetic for this and expressed my deep disappointment. After a few passages between various contacts, I was introduced to someone willing to help me. Obviously personal meetings were out of the question to avoid pointless risks of exposing the network and being discovered. Two days later I received a whatsapp message telling me that I had received 999 dollars from California. This notification came from a friend of the person who had been “willing to help me” with a Pakistani mobile number.

Obviously, after checking that the sum was actually available for withdrawal I had it cancelled as it clearly came from the credit card of a totally innocent person.

This first step of the chain already poses serious issues of traceability.

1. How can this transaction be traced back to an action linked to terrorism?

2. What kind of connection could anyone find between Christine in California, Michele in Italy and the Caliphate?

3. If Michele is using a fake identity, how could he be traced even in the case of cyber crime?

The only trace could be the message which the sender has, almost certainly, cancelled or saved elsewhere and that I, if I were part of a terrorist group or had committed a crime, would equally certainly have cancelled.

As this was for my research, I told them that I was grateful for their help and, as it was more than I needed, offered to send part of the money to another supporter acting as an intermediary. The immediate reply was that this was not necessary because ISIS was great and that wealthy westerners were funding them through their stupidity. However, two days later my original contact sent me some information and asked me if I could send two 50 euro transactions to Pakistan and two to Lithuania, two via MoneyGram and two via Western Union to four separate names.

Internet and the financing of ISIS

The best known and monitored sources of ISIS funding essentially derive from income produced by oil trafficking, kidnapping, the sale of electricity and water, trafficking historical artifacts and the “protection” of industrial plants in certain areas. These resources, which are estimated to amount to between 60 and 90 million dollars a month depending on the month and territory, are used locally to pay for “wages” , arms, ammunition and supplies.

One of the most complex activities for the Caliphate is to convert money into electronic form and transfer it to their overseas networks. There are basically three ways they do this.

Part of the money is deposited by the traffickers/buyers into overseas bank accounts held by third parties. These are often Arab businessmen with legitimate businesses in the West who are sometimes sympathizers but, more often than not, collaborate through fear as a result of threats to family members. This system, though, can only be used for a limited number of operations, frequently for the import/export of arms, because payments through these accounts are effectively traceable.

A report by the Brookings Institution of Washington points to the scarce checks made by Kuwait’s financial institutions as the weak point which allows such “private” funds to reach their destination despite measures taken by the governments of Kuwait, Saudi Arabia and Qatar to block them.

According to Mahmud Othman, a Kurdish former member of the Baghdad parliament, “one of the reasons the Gulf States allow these private donations is to keep the terrorists as far away from them as possible”. David Phillips, a former senior director of the US State Department now at New York’s Columbus University, affirms that “there are many rich Arabs who play dirty and while their governments claim to be fighting ISIS, they are financing them”. Admiral James Stavridis, former Nato Commander in Chief, calls them “Angel Investors” whose funds “are the seeds from which the jihadist groups grow” and who come from “Saudi Arabia, Qatar and Arab Emirates”.

Some of the private financiers who have been identified, particularly in Qatar, are: Abd al-Rahman al Nuaymi, Salim Hasan Khalifa Rashid al-Kuwari, Abdallah Ghanim Mafuz Muslim al-Khawar, Khalifa Muhammed Turki al-Subaiy and Yusuf Qaradawi. Abd al-Rahman al-Nuaymi is believed to have donated over 600,000 dollars to Al Qaeda in Syria in 2013 and 2 million a month to Al Qaeda in Iraq. According to the US Treasury Department, Salim Hasan Khalifa Rashid al-Kuwari has donated hundreds of thousands of dollars to Al Qaeda in Iraq over the years as has Abdallah Ghanim Mafuz Muslim al-Khawar.

Another part of the money raised from illicit activities is loaded onto “unnamed pre-paid cards” which provide many advantages. They cannot be stolen and can hold large sums in a limited space. Moreover, they are easy to transport and pass on. They don’t have a clearly named card holder so it is very difficult to trace any transactions and as the money is in electronic form numerous payments, even for small amounts, can be made immediately by whoever, anywhere.

The final part of the money raised goes into specific fund-raising activities which exploit social networks through which it is spread out and shared.

Alongside these activities there are the credit-card frauds and phishing activities which effectively turn social networks into recycling networks with dummy or fake

identities offering to receive and re-transfer the money, sometimes in

exchange for a cash payment. This system makes it almost impossible to trace transactions especially as there is often no relation between the senders and recipients.

These are sums of money which apparently have nothing to do with the Caliphate nor any connection with countries or regions under observation. They are simply “country to country” transactions which are frequently put down to “online fraud” without any perceived link with terrorist networks.

The connection with the Nigerian scammers network

We asked ourselves how these networks, apart from providing propaganda, could be used for certain specific activities like financing foreign cells, moving money and logistical organization. The intuition that was a turning point for this enquiry was to look at the connection between ISIS and Boko Haram, the Sunni jihadist movement in northern Nigeria. It was in this link that I tried to find a connection between pro-ISIS digital activists and the universe of the financial network which lies at the root of the so called “Nigerian scams”.

There are wide variations of this scam, but the principle is always more or less the same; a stranger who is having problems with a blocked million dollar bank account , whether it’s an inheritance or to export millions abroad etc. , needs the name of a third party to complete the operation in his name in exchange for a share in the proceeds. This is also known as a 419 scam as 419 is the article of the Nigerian criminal code which punishes this type of fraud.

This kind of scam has evolved over time and in the most up-to-date version could basically be described as a kind of phishing, an internet scam whereby the prowler tries to trick the victim into revealing personal information, banking data or access codes. Although the scam may seem simple on the surface, remaining anonymous and untraceable despite the huge sums of money withdrawn from traceable

electronic systems regarding online current accounts or credit cards is extremely complex.

Essentially, at the very least it requires a good number of people constantly on-line to answer emails and collect the fraudulently gathered data as it comes in. It also requires an in-depth knowledge of the security systems involved in electronic payments and the money needs to be moved quickly by making untraceable.

purchases. Above all, it needs a large number of dummy names who often have more than one fake, but “well made”, identity to receive delivery of goods for example, or to make MoneyGram or Western Union transactions where there are no police experts in false documents. A network of this kind, especially if part of a network of activists and supporters willing to carry out missions and offer logistical support, involves a large number of often untraceable people and is therefore extremely difficult to combat or even map out.

An extraordinary job of this nature was carried out by the AA419 collective (Artists Against 419) which for years dedicated themselves to monitoring, gathering and filing all the emails, Nigerian scams and email /IP addresses. Starting in 2003 their objective was basically to identify the false sites, report them to the hosting servers and get the sites closed down to avoid further fraud. Through this spontaneous and free work they were able to close down over 9,000 sites between 2003 and 2006.

This figure is significant as it underlines the huge dimensions of a network which is estimated to have produced an average of more than 100 million dollars a year. But it is also important to realize just how many human and informatics resources have been dedicated to this criminal activity and how useful the database of those who have tried to fight them can be for researchers.

The ISIS cyber-soldier network

The question we posed is relatively simple and based on certain facts: the extraordinary network system of activists and supporters, the existence of a real global network, their knowledge of sophisticated cryptographic systems and the know-how of the Syrian Electronic Army(one of the world’s best hacker networks).

I wrote about SEA in an article in “Unità” in 2013 when this organization was responsible for embedded attacks on Twitter and other western information sites. SEA, the Syrian Electronic Army, is armed with made-in Russia technology and training (they have a military base there) and exploits servers and connection systems throughout the ex-USSR republics. Officially the group was “autonomous” and financed by Makhlouf, the owner of SyriaTel and Bashar al-Assad’s cousin, who has an office in Dubai.

SEA’s main specialization appears to be mail-phishing software to gain control of PCs and carry out data theft in the constant search for identities to use for counter-information and new attacks. (The full article can be found here)

For a more comprehensive picture, we can be pretty sure that some ex-SEA members (tied to Assad) have joined fronts with another group of hackers known as Al-Nusra Electronic Army which already in 2013 was affiliated with the Al-Nusra rebel front which was presumed to be (and now we know for sure) a branch of Al-Qaeda and now of ISIS. Accused of the defacement of the Syrian Commission on Financial Markets and Securities, it had already operated against the Russian government in March.

Another group is the Aleppo Pirates which since 2013 has been operating in Turkey near the Syrian border. Founded by another ex-SEA member, it works in parallel with yet another group, the Falcons of Damascus.

These numerous cyber groups which are in some ways connected and often coordinated are widespread throughout the area and include the Yemen Hackers, the Muslim Hackers, the Arab Hackers For Free Palestine and the Syrian Hackers School. In addition, there are numerous names which are more like signatures or a mix up of members than really independent groups. The reasons for this are to differentiate the specific actions undertaken but maybe also to give the impression of an even larger number of activists. Examples are, Cyber Jihad Front, Hezbollah Cyber, Cyber Jihad Team, Mujahedeen Team and Memri Jttm, all of which can be traced back to the Cyber Caliphate.

Behind all these names lies a huge network of “indirect” financing which guarantees the availability of networks, technology and connections as well as land lines and some satellite access.

Cyber Jihad

Era fine febbraio dell’anno scorso quando pubblicai in Italia il primo lavoro organico sulla comunicazione dell’ISIS. Dello Stato Islamico e della sua pericolosità ci siamo accorti in Europa con la strage di Charlie Hebdo, ed in quel momento ci siamo accorti che era un fenomeno nuovo ed era nel cuore dell’Europa.

Di tutto questo – al di là degli innumerevoli istant book usciti uno dopo l’altro per riempire la nostra voglia (presunta) di sapere – in altri paesi si stavano occupando da molto tempo. In maniera seria, scientifica, lontani dall’opinionismo dell’ultima ora.

Quel primo lavoro di sintesi deve e doveva molto ad anni di ricerca ed analisi di molte persone, soprattutto in nord europa e nord america. In particolare lo descrissi come un “lavoro collettivo” citando – tra gli altri – Oliver Roy, Dietrich Doner, Eben Moglen, Jeff Pietra, J.M.Berger, Scott Sanford, i generosissimi Will McCants e Clint Watts, lo straordinario Nico Prucha, Rüdiger Lohlker, la brillante Sheera Frenkel, Rainer Hermann, Mehdi Hasan, Elham Manea, Leah Farrall, Aaron Y. Zelin e Peter Neumannal.

Quella ricerca si concludeva con una citazione proprio di Elham Manea, una delle voci più coraggiose e brillanti dell’islam contemporaneo, che ha scritto «La verità che non possiamo negare è che l’Isis ha studiato nelle nostre scuole, ha pregato nelle nostre moschee, ha ascoltato i nostri mezzi di comunicazione e i pulpiti dei nostri religiosi, ha letto i nostri libri e le nostre fonti, e ha seguito le fatwe che abbiamo prodotto». «Sarebbe facile continuare a insistere che l’Isis non rappresenta i corretti precetti dell’islam. Sarebbe molto facile. Ebbene sì, sono convinta che l’islam sia quel che noi, esseri umani, ne facciamo. Ogni religione può essere un messaggio di amore oppure una spada per l’odio nelle mani del popolo che vi crede».

Da quel primo lavoro la ricerca non si è mai interrotta. E mentre un insieme di persone ha lavorato per tenere traccia ed analisi del corposo materiale (costantemente in crescita) di propaganda e diffusione, altri si sono concentrati nella ricerca di alcuni aspetti che – con le stragi di Parigi del mese scorso – sono divenuti tragicamente centrali e attuali.

Questo e-book inizia con un aggiornamento di quattro capitoli sulla comunicazione (non solo) o- line dell’ISIS, alla luce degli sviluppi militari e geopolitici di questi ultimi mesi e dei (molti) documenti nuovi emersi e raccolti.

La domanda successiva che ci siamo posti è abbastanza semplice e partiva da alcuni presupposti: la straordinaria ramificazione di rete degli attivisti e dei supporter, la presenza di un vero e proprio network globale, la conoscenza di sofisticati sistemi di crittografia, il know-how del cd. “esercito elettronico siriano” (una delle migliori reti hacker a livello globale) e di molte reti collegate che abbiamo cercato di mappare.

Ci siamo chiesti come tutta questa rete, oltre che per la propaganda, potesse essere usata per alcune attività specifiche: il finanziamento delle cellule all’estero e lo spostamento di denaro, e l’organizzazione logistica.

L’inchiesta che segue racconta quello che ho trovato e colegamenti iportanti con reti di riciclaggio e contraffazione a livello globale.

Come ho specificato “in questa versione pubblica di questa parte di ricerca volutamente ometterò alcuni passaggi. Questa vuole essere un’inchiesta con l’obiettivo di descrivere e contribuire a spiegare un fenomeno ed un sistema (uno dei sistemi) di finanziamento e soprattutto di spostamento di denaro in modo molto difficilmente rintracciabile attraverso un’esperienza – in questo caso diretta e personale – e non vuole essere un vademecum per nessuno, né un invito “a fare altrettanto”.

Altra ragione delle omissioni è evitare che la divulgazione di certe informazioni, di contatti attivi, potesse in qualsiasi modo e forma minare il lavoro di indagine ed investigativo di chi è preposto a tale compito e per questo motivo il materiale integrale è stato messo a disposizione di soggetti istituzionalmente preposti ad indagini di sicurezza nazionale ed internazionale.

Proprio per questo ho evitato di riportare i contatti diretti, lo scambio di mail, gli account e i numeri di telefono – esattamente come gli stessi sono “oscurati” nelle immagini allegate.

1. ISIS, da stato “liquido” a organizzazione territoriale

2. Una battaglia per l’egemonia identitaria fondamentalista

3. La “guerra lampo” 2.0

4. La propaganda globale

5. Le reti di cyber soldati dell’ISIS

6. Il collegamento con la rete nigeriana

7. La rete e le fonti di finanziamento dell’ISIS

8. Un giro di trasferimento di denaro irrintracciabile

All’inizio di questa inchiesta, riprendendo la conclusione di “Isis, la comunicazione globale del terrore” ho citato Elham Manea che ha detto «La verità che non possiamo negare è che l’Isis ha studiato nelle nostre scuole, ha pregato nelle nostre moschee, ha ascoltato i nostri mezzi di comunicazione e i pulpiti dei nostri religiosi, ha letto i nostri libri e le nostre fonti, e ha seguito le fatwe che abbiamo prodotto».

Quello che non possiamo negare è che avendo arruolato nelle proprie fila combattenti e simpatizzanti occidentali l’ISIS conosce i nostri sistemi, i nostri social network, le nostre reti sociali, i nostri sistemi di pagamento, i limiti che abbiamo nella ricerca e nell’analisi.

Sfrutta le debolezze e le vulnerabilità di un mondo occidentale con la mente e la logica occidentale.

Noi abbiamo creato i sistemi di trasferimento di denaro, e guadagnamo commissioni sulle rimesse che gli immigrati versano alle proprie famiglie in paesi poveri. Loro sfruttano questo sistema – conoscendone paese per paese limiti e soglie e modi di funzionamento – per usarlo come arma.

Noi abbiamo creato carte prepagate anonime e conti offshore per facilitare il commercio elettronico, ma anche talvolta l’esportazione di valuta e l’evasione fiscale. E loro utilizzano questi sistemi come arma, individuandone le vulnerabilità ed usi che non erano stati da noi immaginati.

Noi abbiamo creato i social network, abbiamo immaginato le sfere sociali e i gruppi di appartenenza. Loro conoscono i nostri social network, sono “nati” nell’era social ed hanno immaginato sistemi a camere stagne per evitare la mappatura sociale, immaginata dal marketing, e neutralizzata dalla guerriglia digitale. [a questo ho dedicato un intero capitolo che riprende il documento jihadista “invadere facebook”]

L’uso della rete da parte dell’ISIS è la dimostrazione di quanto i cyber-utipisti sbagliano, e di come le legislazioni occidentali che hanno tenuto conto dei think-tank che proponevano l’onnipotenza libertaria della rete si sono rivelate un boomerang.

L’idea per cui “internet è l’arma della libertà” che avrebbe abbattuto dittature e totalitarismi, già naufragata nelle primavere arabe, ma resistita nonostante tutto soprattutto grazie a una certa pubblicistica che non poteva ammettere di aver sbagliato, oggi mostra concretamente tutti i suoi limiti.

Del resto questa idea di onnipotenza, e di capacità “a senso unico” come arma di esportazione di libertà e democrazia, era utile alle potenti e ricche aziende della Silicon Valley, che richiedevano “poche regole e molti fondi” per sviluppare i propri progetti.

Tra questi, sistemi di blogging anonimi per rendere irrintracciabili gli attivisti democratici, sistemi di messaggistica diretta e privata, esportazione di sistemi di cifratura e criptazione senza limiti.

Oggi l’ISIS usa tutti questi sistemi con una logica occidentale e contro l’occidente.

Questo non ci deve in alcun modo indurre a ritenere che soluzioni manichee per cui “il web è il male” o “il web va vietato” o completamente controllato siano valide ed efficaci.

Semmai il contrario. Perchè accanto a queste distorsioni dell’uso della rete, spesso è proprio la rete a fare da antidoto e ad offire soluzioni anche di intelligence, in altro modo inapplicabili.

Cadere nel facile errore del vietare sarebbe come dire che “dato che i coltelli da cucina possono essere usati per delitti domestici vanno vietati”.

Ci spaventa ciò che non consciamo. Ciò che non possiamo controllare e dominare.

L’antidoto per tutto questo è duplice. Da un parte la conoscenza del mezzo e dello strumento. Dall’altra non considerare alcun mezzo e strumento come salvifico e onnipotente. Proprio come i coltelli da cucina, gli stessi nelle mani di un tagliagole diventano strumenti di morte orrore e propaganada. Pur restando sempre semplici coltelli.

Forse però cominciare a considerare il lato “pericoloso” e le implicazioni “oscure” che gli strumenti delle nuove tecnologie possono avere ci aiuta – molto – sia nel momento decisionale che in quello legislativo, e una maggiore consapevolezza delle possibili implicazioni ed utilizzi ci aiuta a rendere anche il cyber spazio un luogo più sicuro con una ecologia ambientale migliore e con meno rischi.

La rete non è innopetente nelle mani degli jihadisti, esattamente come non lo è nelle mani delle intelligence. Può essere strumento per entrambi. Esattamente come può essere strumento per far passare – tra innumerevoli messaggi positivi – anche alcuni messaggi di terrore e reclutamento terroristico.

La differenza la fanno le persone, e come per tutti i messaggi, anche il più efficace, attecchisce solo laddove c’è un sostrato umano fertile. E questo sostrato è fatto di degrado, di periferie dimenticate, di subcultura, di isolamento, di mancanza di integrazione sociale e di isolamento. Piaghe che la rete non crea, ma che può aiutare semmai a lenire. Ma sono scelte di altro genere e che vanno fatte altrove che possono ridurre al massimo questo terreno fertile che oggi è terreno di proselitismo e conquista.